как обойти блокировку администратора на компьютере при установке приложения

Скачивая программы с сайтов разработчиков или других источников, вы, наверное, не раз замечали, что одни из исполняемых файлов этих программ имеют на себе характерную иконку щита, а другие нет. Что это означает? А означает это следующее: если исполняемый файл программы или её ярлык на рабочем столе отмечен этим жёлто-голубым значком, значит данная программа требует прав администратора. В связи с этим у многих пользователей возникает вопрос: а можно ли каким-то образом обойти это ограничение и установить/запустить программу в обычной учётной записи пользователя? Ответ на него будет зависеть от того, для каких целей разрабатывалась программа и с какими объектами файловой системы ей предстоит работать.

Как установить программу без прав администратора

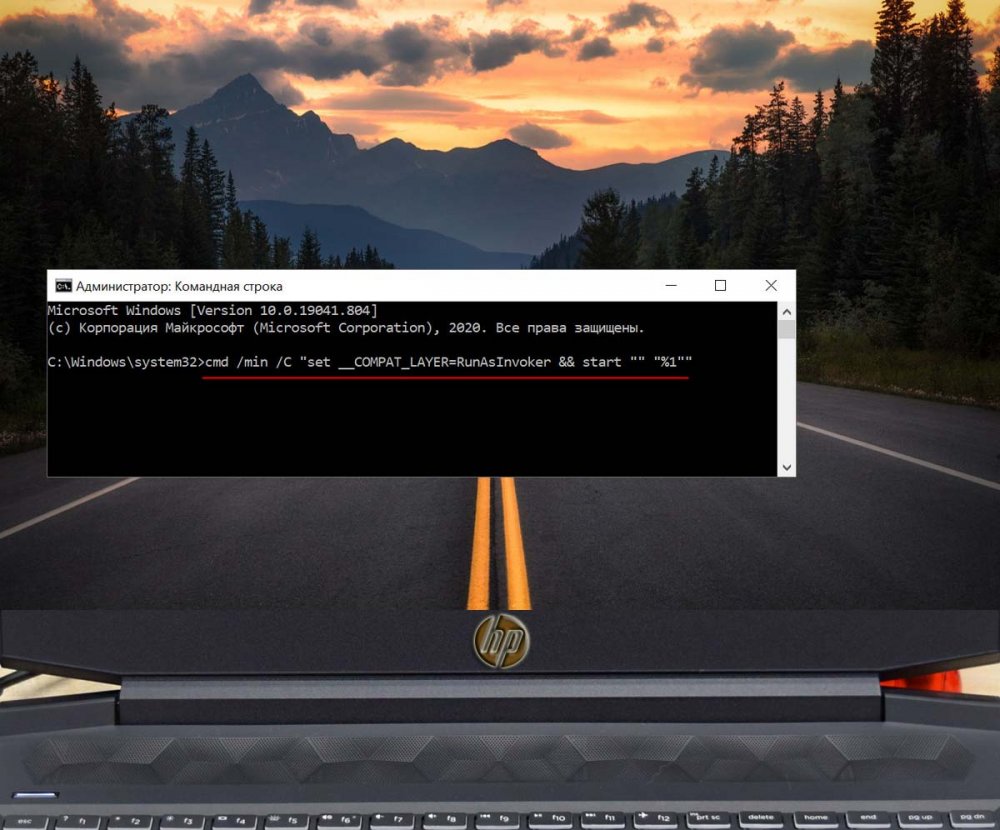

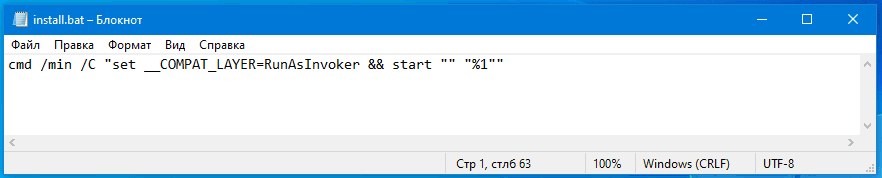

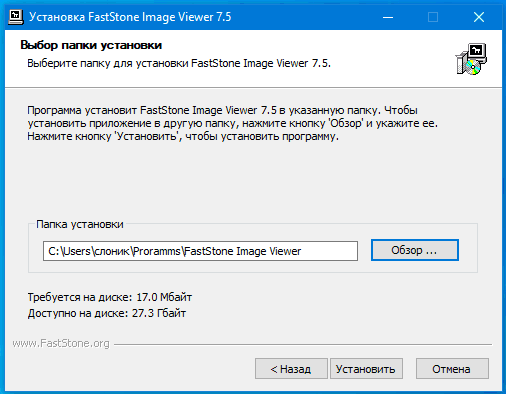

Если в файле манифеста программы чётко прописано, что запускаться/устанавливаться программа должна исключительно с правами администратора, то AsInvoker не поможет. Так, нам так и не удалось установить системный настройщик Winaero Tweaker, а если бы и удалось, мы бы всё равно не смогли им пользоваться. Теперь, когда вы приблизительно знаете, как это работает в теории, перейдём к решению поставленной задачи на практике. Всё очень просто. Создайте Блокнотом обычный текстовый файл и вставьте в него следующий код:

cmd /min /C «set __COMPAT_LAYER=RunAsInvoker && start «» «%1″»

Использование AsInvoker в учётной записи администратора

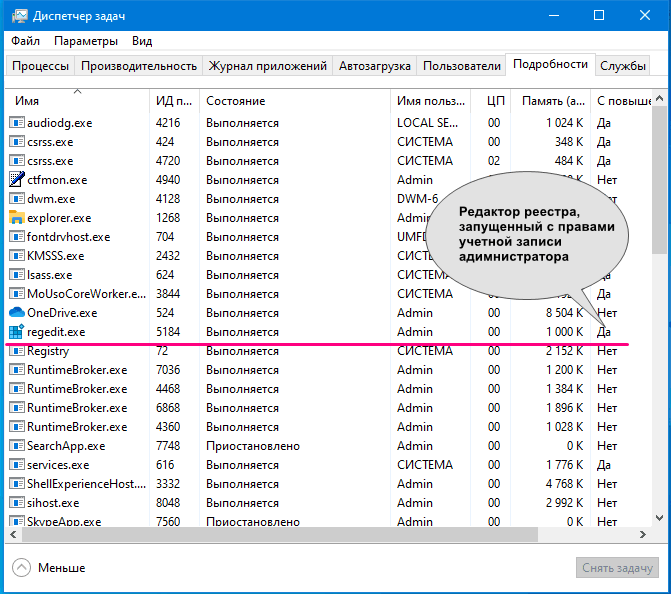

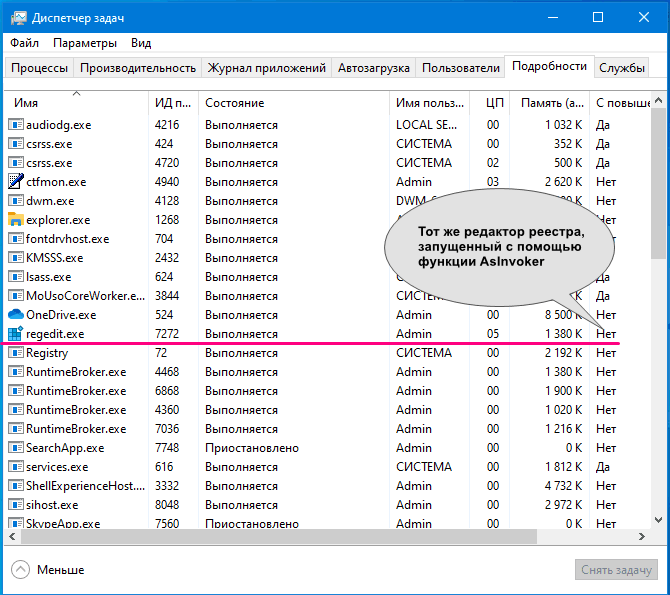

И в завершении хотелось бы сказать пару слов о том, что AsInvoker даёт администратору. Когда вы работаете в учётной записи администратора, все программы запускаются с правами вашей учётной записи (не путайте это, пожалуйста, с запуском программ от имени администратора, то есть с повышением привилегий в рамках одной учётной записи).

А теперь предположим, что у вас есть программа, которой вы не хотите предоставлять права вашей учётной записи. Чтобы не создавать обычную учётную запись, вы можете воспользоваться функцией. Чтобы продемонстрировать разницу между запущенной обычным способом программой (в примере использовался штатный редактор реестра) и той же программой, запущенной через скрипт с прописанным в нём уровнем прав родительского процесса, мы добавили в Диспетчер задач дополнительную колонку «С повышенными правами».

Установка программ без прав администратора на Windows

Для установки некоторого программного обеспечения требуется наличие прав администратора. Кроме этого и сам администратор может ставить ограничение на установку различного софта. В случае когда требуется выполнить инсталляцию, а разрешения на нее нет, предлагаем воспользоваться несколькими простыми методами, описанными ниже.

Устанавливаем программу без прав администратора

В сети интернет присутствует множество различного ПО, позволяющего обходить защиту и выполнять инсталляцию программы под видом обычного пользователя. Мы не рекомендуем их использовать особенно на рабочих компьютерах, так как это может нести за собой серьезные последствия. Мы же представим безопасные способы установки. Давайте рассмотрим их подробнее.

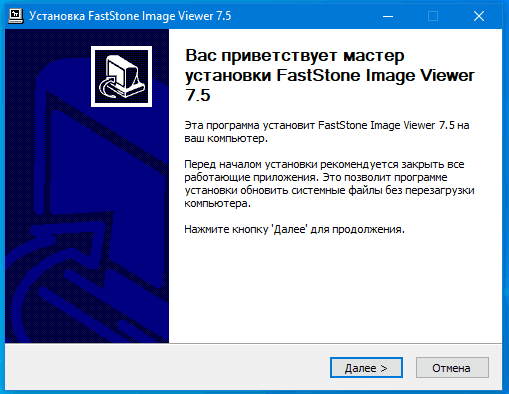

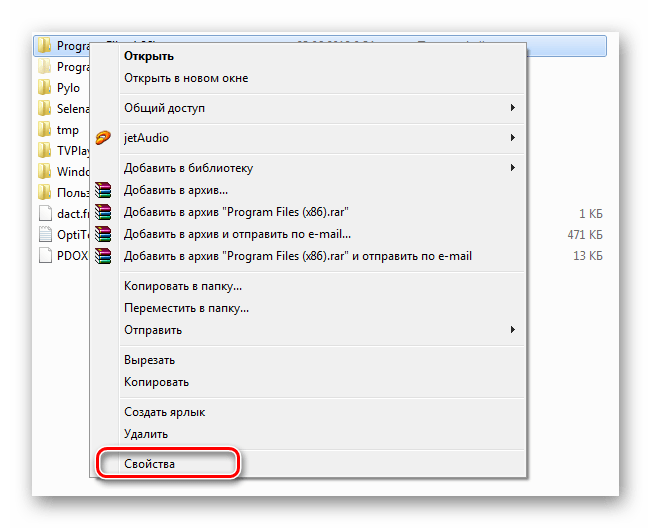

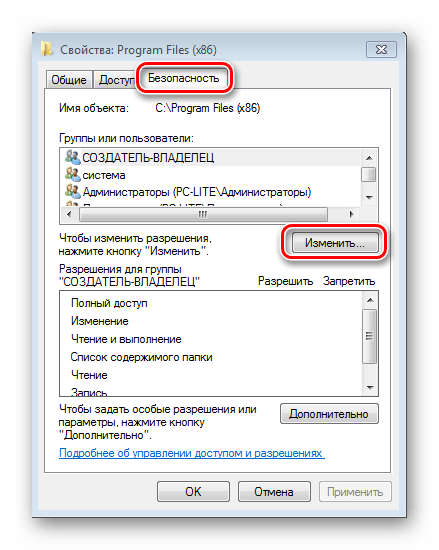

Способ 1: Выдача прав на папку с программой

Чаще всего права администратора софту требуются в том случае, когда будут проводиться действия с файлами в своей папке, например, на системном разделе жесткого диска. Владелец может предоставить полные права другим юзерам на определенные папки, что позволит выполнять дальнейшую установку под логином обычного пользователя. Делается это следующим образом:

Теперь во время установки программы вам потребуется указать папку, к которой предоставили полный доступ, и весь процесс должен пройти успешно.

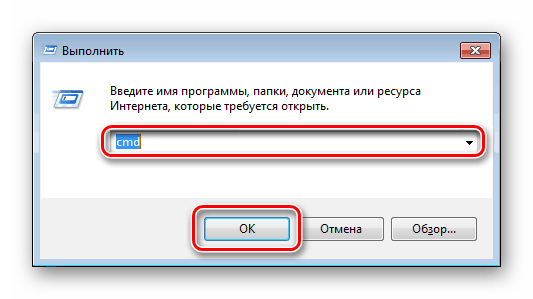

Способ 2: Запуск программы с учетной записи обычного пользователя

В тех случаях когда нет возможности попросить администратора предоставить права доступа, рекомендуем воспользоваться встроенным в Windows решением. С помощью утилиты через командную строку осуществляются все действия. От вас требуется только следовать инструкции:

runas /user:User_Name\administrator Program_Name.exe

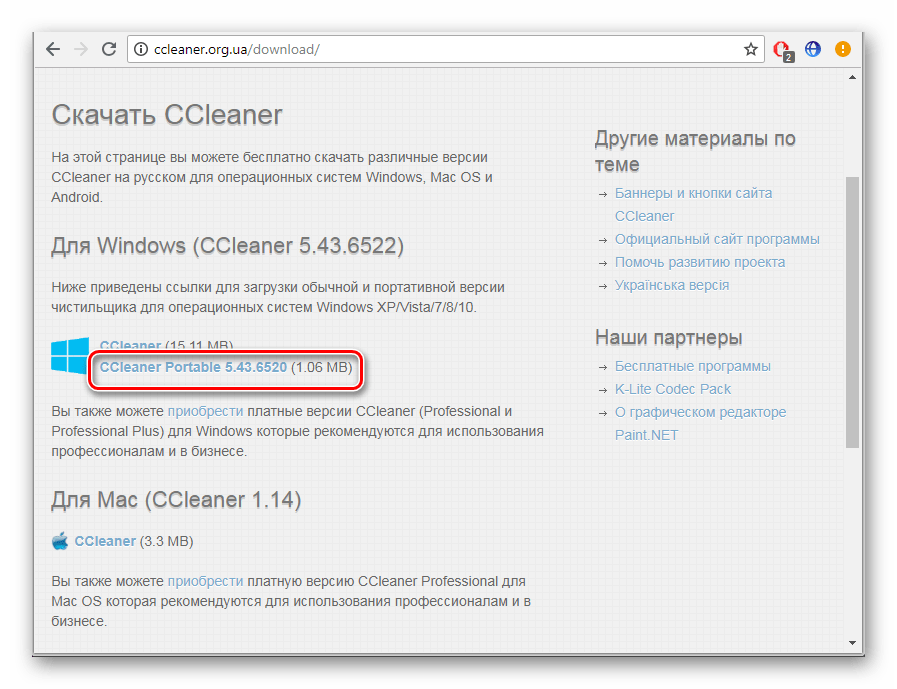

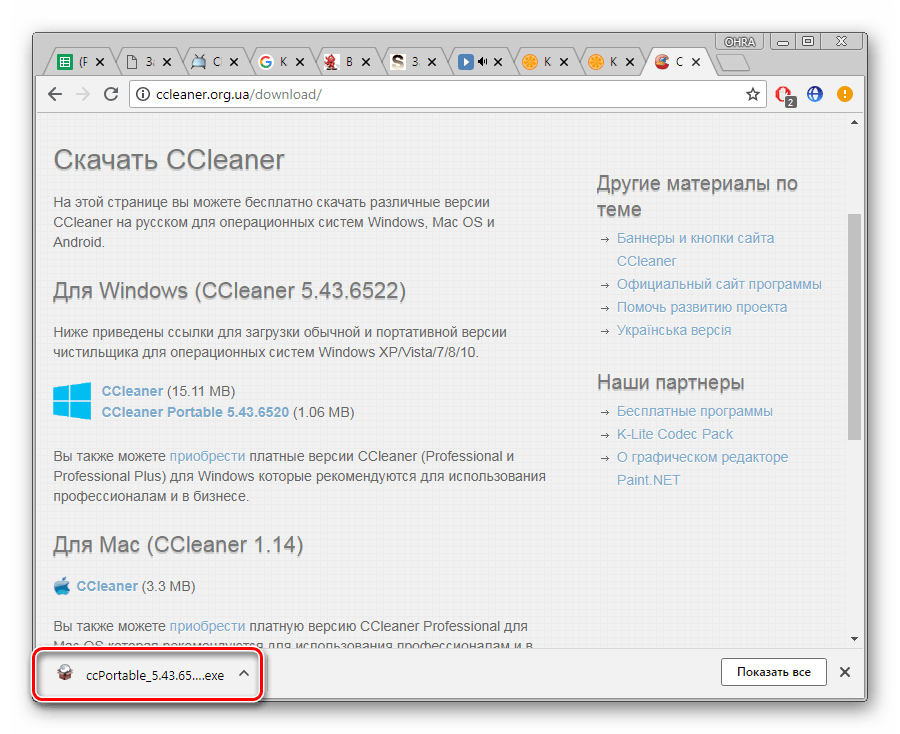

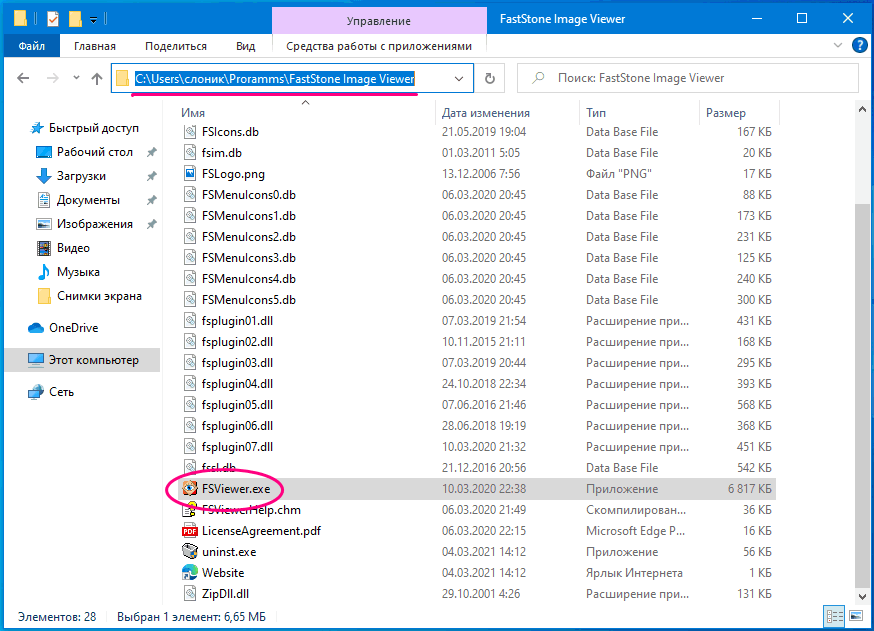

Способ 3: Использование портативной версии программы

Некоторое ПО имеет портативную версию, не требующую установки. Вам будет достаточно скачать ее с официального сайта разработчика и запустить. Выполнить это можно очень просто:

Вы можете перекинуть файл софта на любое съемное устройство хранения информации и запускать его на разных компьютерах без прав администратора.

Сегодня мы рассмотрели несколько простых способов как установить и использовать различные программы без прав администратора. Все они не сложные, но требуют выполнения определенных действий. Мы же рекомендуем для установки софта просто войти в систему с учетной записи администратора, если это доступно. Подробнее об этом читайте в нашей статье по ссылке ниже.

Помимо этой статьи, на сайте еще 12412 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Устанавливаем заблокированную программу на Windows 10

С первого взгляда эта функция кажется очень удобной и необходимой, ведь ее смысл повысить уровень безопасности и обеспечить защиту от вредоносного кода. Но, иногда данная система защиты настолько яростно пытается защитить компьютер, что у вас не получается установить уже проверенный софт, который вы использовали раньше. Такая вот недоработка или, если можно так сказать, переработка с системой, сильно усложняет ее использование и не дает возможности в полной мере использовать ее функционал.

Для чего нужна блокировка

Чаще всего, такая блокировка потенциально нежелательного ПО для неопытного пользователя, очень нужная штука. Поэтому действия защиты в этом случае вполне оправданы и отключать ее не стоит. Более того, в последних версиях Windows 10 средства защиты реализованы таким образом, что заражения компьютера вредоносными файлами сводиться к нулю.

Для того, чтобы защитить систему от вредоносного кода, используются подписи драйверов, различные цифровые сертификаты, контроль учётных записей и некоторые другие функции.

Если вдруг система запрещает и блокирует установку скачанного приложения, не стоит сразу же отключать средства защиты. Лучше попытайтесь вспомнить, откуда вы скачали этот файл. Возможно этот драйвер или любую другую программу или утилиту вы скачали с сомнительного источника, страницы которого напичканы рекламой. Я вам уже не раз говорил, что скачивать файлы нужно с официального сайта производителя или с проверенных источников, например таких, как мой сайт. Здесь вы всегда можете быть уверены в качестве продукта.

В случае такого запрета, удалите скачанный файл и попытайтесь скачать другой, но уже с официального сайта производителя программы. Если точно такой же программы на сайте производителя нет или она окажется платной, то с уверенностью хочу сказать, что у вас получится найти на том же сайте аналог нужного вам приложения. Если и такой альтернативный вариант невозможен, тогда лучше вообще отказаться от этого софта.

Но, бывают моменты, когда вы скачали программу или драйвер с официального сайта или проверенного источника, но операционная система Windows 10 запрещает его установку и использование.

В основном такая ситуация происходит с драйверами для принтера, которые по мнению операционной системы уже давно устарели и использовать их нет смысла. Так как срок действия технической поддержки истек, любой файл станет опасным для Windows 10.

Но, по факту, принтер или любое другое устройство и программа может работать исправно и качественно.

Также ОС блокирует установку и использование приложений, у которых просроченный сертификат установщика или имеется некорректная цифровая подпись приложения.

Обходим блокировку

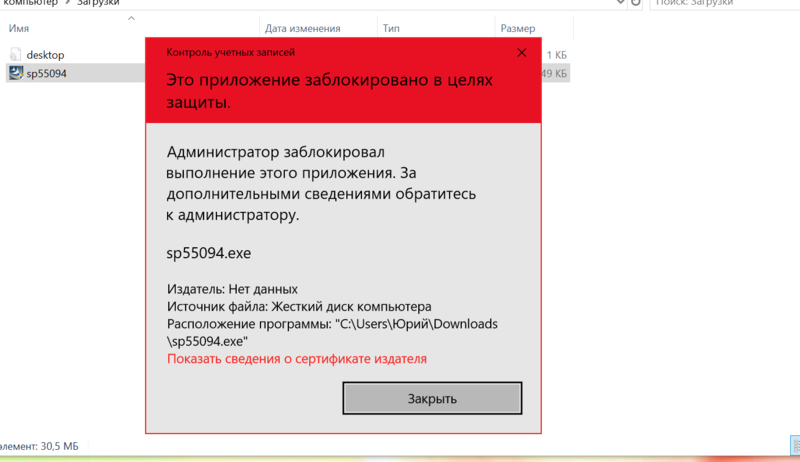

Когда вы запустите приложение, которое операционная система посчитает вредоносным, вы увидите соответствующее окно, которое откроется от имени модуля контроля учетных записей. В нем будет сообщение, что данное приложение заблокировано в целях безопасности ПО.

Далее в сообщении будет написано, что блокировка произведена от имени администратора компьютера и техническая информация об имени, производителе и месте размещения не допущенны к установке программы.

Но, не думайте, что все так просто. Несмотря на то, что данное сообщение получено от модуля, который отвечает за контроль учетных записей, изменив его настройки или отключив его полностью вообще не решат проблемы и вы по-прежнему не сможете установить желаемый софт.

Скорее всего вас не спасет и установка приложения от имени администратора. В системе и на этот случай есть блокировка, чтобы неопытный пользователь точно не смог установить вредоносный файл на компьютер.

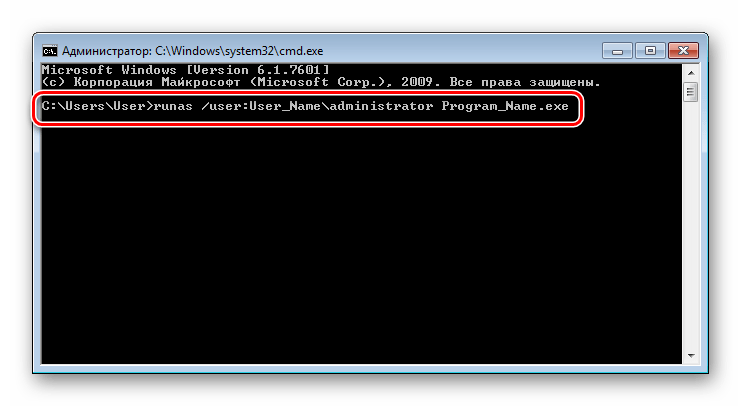

Самым эффективным и чуть ли не единственным способом обхода защиты будет использование командной строки. Дело в том, что в последних версиях Windows 10 у командной строки появились более широкие возможности и функционал. К примеру, в последних обновлениях в командной строке стала доступна команда копировать/вставить. Теперь операцию можно выполнять из контекстного меню или горячими клавишами. Для тех, кто часто пользуется командной строкой, это облегчит работу в разы.

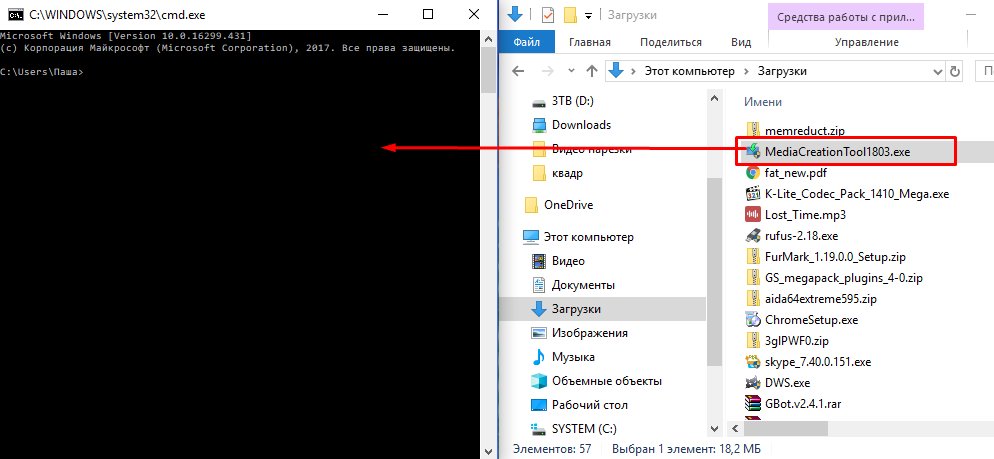

Для того, чтобы обойти блокировку, вам необходимо будет запустить командную строку от имени администратора и указать в ней устанавливаемый файл.

Для того, чтобы это осуществить, открываем меню поиска на компьютере и прописываем там «cmd.exe”. Затем, кликаем на результат поиска правой кнопкой мыши, и в контекстном меню, выбираем пункт «запуск от имени администратор а”. Также командную строку можно вызвать при нажатии на сочетание клавиш «Win+R” и в поле «выполнить вводим команду «cmd.exe”.

После того, как командная строка откроется, вам необходимо будет перетянуть в нее файл, который вы собираетесь устанавливать и после нажать «Enter”.

Это и есть самый простой и эффективный способ обхода защиты в Windows 10. Надеюсь, статья вам понравилась.

Сообщение «Администратор заблокировал выполнение этого приложения»: как же запустить программу

При попытке запустить инсталлятор той или иной программы юзер «Виндовс» 10 может увидеть красно-серое системное окошко с сообщением о том, что администратор запретил запуск файла и заблокировал его. Почему это случилось и как быть пользователю в данной ситуации?

В чём причина блокировки запуска

Данная шибка запуска имеет простое объяснение: у программы, которую пользователь пытается установить, истекла или повредилась цифровая подпись (если речь идёт, конечно же, о безопасном приложении, в коде которого отсутствуют вирусы).

Цифровая подпись представляет собой сертификат, который выдаётся корпорацией «Майкрософт». Он даёт гарантию, что приложение безопасно. Разработчики нового софта подают постоянно заявки на получение этого сертификата. Производители ПО также обязаны регулярно его обновлять при апдейте своего ПО или по истечении срока подписи.

Возможен такой вариант: юзер загрузил старую версию программы с официального сайта или с компакт-диска, которому уже много лет. Конечно, в этом случае «десятка» заподозрит файл в наличии вируса, так как подпись уже просрочена.

Возможно также, что сама утилита содержит в себе угрозу безопасности ПК (вредоносное ПО). В этой ситуации цифровая подпись может быть поддельной — это ваша «десятка» и заподозрит, поставив блок на запуск. Подпись может вообще отсутствовать или быть запрещённой в настройках «Виндовс» 10 (то есть быть в перечне сертификатов, которым нельзя доверять).

Таким образом, блокировка запуска со стороны администратора не всегда означает, что файл (приложение) несёт какую-то угрозу. Ошибку можно обойти, но только в том случае, если вы полностью уверены в безопасности утилиты.

Решение проблемы в Windows 10 «Корпоративная» и «Профессиональная»

В варианте «десятки» Enterprise и Proffesional при возникновении блокировки необходимо попробовать сделать запуск файла с правами администратора либо деактивировать вообще блокировку через системное окно «Редактор локальной групповой политики».

Запуск утилит от имени администратора

Открыть программу с правами администратора можно следующим образом:

Отключение блокировки приложений в «Редакторе локальной групповой политики»

Описанный далее способ является эффективным, но довольно опасным. Он подразумевает полное отключение функции: все приложения будут открываться без предварительной проверки подписи. Выполните простые шаги:

Решение проблемы в домашней версии «десятки»

Если у вас на устройстве стоит версия «десятки» «Домашняя», вам нужно использоваться для решения проблемы «Редактор реестра» или «Командную строку» (для открытия запрещённого документа через неё).

Отключение UAC с помощью «Редактора реестра»

Так как в домашнем варианте отсутствует редактор с политиками, вам необходимо выключить опцию проверки через другое системное окно — «Редактор реестра». В нём мы будем деактивировать службу контроля «учёток» (UAC):

Видео: как использовать «Редактор реестра» для решения проблемы с блокировкой

Прописывание в «Командной строке» полного пути к файлу с его расширением

Данный метод считается одним из самых безопасных, так как рассчитан на единичный запуск файла, на который «операционка» повесила ярлык «Подозрительный»:

Универсальные способы для любых версий «десятки»

Существуют способы обхода блокировки, которые действуют для всех версий «Виндовс» 10: отключение контроля учётных записей, удаление цифровой подписи с помощью специальной утилиты и деактивация проверки через загрузку ПК в безопасном режиме.

Деактивация контроля учётных записей

Данный способ — самый быстрый, но не всегда эффективный. Всего в несколько кликов вы можете избавиться от появления красно-серого окошка:

Удаление цифровой подписи запускаемого файла

Вы можете использовать стороннее приложение, которое удаляет сертификат у подозрительного файла, если вдруг ни один из вышеописанных способов не помог. Например, это может быть утилита FileUnsigner от компании-разработчика FluxBytes:

Использовать скачанную утилиту можно и немного другим способом:

Отключение проверки через загрузку в безопасном режиме

Открыть запрещённую утилиту можно, если загрузить ПК в безопасном режиме:

Откройте меню «Пуск», нажмите на кнопку питания и, зажав Shift на клавиатуре, кликните по кнопке «Перезагрузка».

Второй вариант — запуск через окно «Конфигурация системы». Откройте системную утилиту «Выполнить» и введите команду msconfig.

Видео: как разными способами избавиться от блокировки запуска приложения

Блокировку запуска файла можно успешно обойти несколькими способами, но делать это стоит только в том случае, если файл точно безопасен. Для домашнего варианта можно пустить в ход «Редактор реестра» и использовать запуск приложения через консоль с тёмным фоном. Если у вас версия Enterprise либо Professional, выключите один из параметров в редакторе с групповыми политиками или попытайтесь открыть файл в «учётке» администратора. Для всех версий «десятки» подойдёт метод удаления сертификата у запрещённого файла с помощью программы FileUnsigner.

Вскрываем Windows. Легкие способы получить права админа на рабочем компьютере

Содержание статьи

Когда ты приходишь на работу и обнаруживаешь, что на компьютере что-то запрещено, а в Сети — заблокировано, это воспринимается практически как вызов. В своей статье я расскажу, какие бывают методы ограничений и как с ними бороться. Многие из описанных трюков мне приходилось проделывать самостоятельно — конечно же, исключительно с благими намерениями.

Понятно, что ограничения важны для безопасности и снижения нагрузки на эникейщиков, но обычно уровень технической подготовки у сотрудников разный, а правила одни на всех. Если ты чувствуешь, что ограничения мешают работе и личной свободе, а также здраво оцениваешь последствия, то у тебя есть все шансы собственноручно улучшить условия.

WARNING

В чужой монастырь со своей флешкой

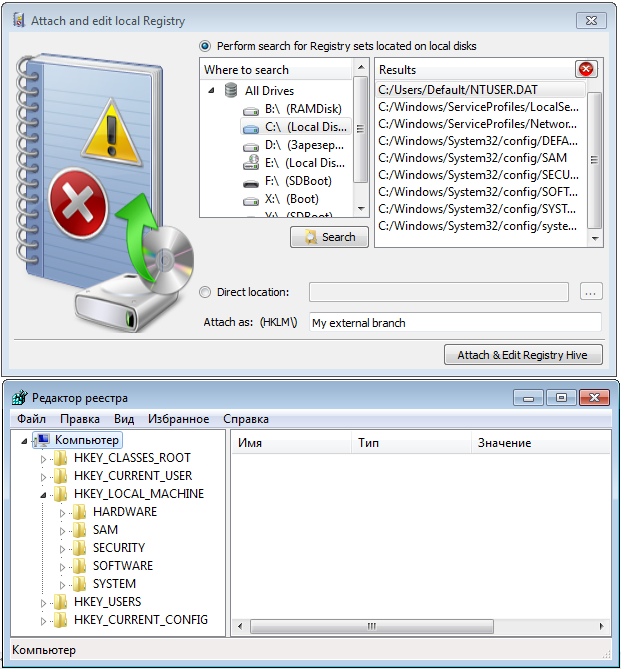

Получение нужных прав на рабочем компьютере в общем случае начинается с загрузки другой ОС с набором «хакерских» утилит. Мы уже писали о том, как создать мультизагрузочную флешку, а сейчас пройдемся по важным деталям.

Бывает, что загрузиться с проверенной флешки или Live CD очень непросто даже при наличии физического доступа к компьютеру. Загрузка с произвольного носителя не представляла проблем до появления EFI. Просто входишь в настройки BIOS и меняешь порядок загрузки в разделе Boot. На одних компах для этого надо было нажать Delete, на других F2 — в любом случае нужная клавиша указывалась на экране или в мануале. Сейчас же в UEFI используется список доверенных загрузчиков и два разных режима стартовой последовательности, а загрузка Windows 8, 8.1 и 10 для ускорения может происходить прямо из EFI безо всяких предложений войти в настройки.

Если ты сразу видишь загрузку Windows и не успеваешь ничего сделать, то дождись ее запуска и выполни одно из следующих действий:

Независимо от выбранного способа произойдет перезагрузка с выбором параметров, и ты сможешь оказаться в настройках BIOS/UEFI.

Если права жестко ограничены и войти в настройки Windows 10 софтовым методом невозможно, можешь попробовать физически отключить HDD/SSD. Тогда при следующей загрузке появится сообщение об ошибке и отобразится пункт для входа в UEFI.

Может показаться, что отключить питание HDD на рабочем компьютере сложно, особенно если корпус опечатан. Просто нажми на пластиковую заглушку слота 5,25″, которая обычно располагается на фронтальной панели. Чуть сильнее. Я сказал: «чуть»! Чувствуешь, как прогибается? Продавив ее миллиметра на три, попробуй ухватить край и вытащить заглушку. В образовавшееся отверстие спокойно пролезает рука до середины предплечья, даже если ты регулярно ходишь в качалку. Через эту амбразуру при должной ловкости можно не только кабель отключить, но и почти весь комп перебрать. Метод напоминает ремонт двигателя через выхлопную трубу, но действует в реальной жизни. Исключение составляют нестандартные корпуса — например, полностью алюминиевые.

Быстрая загрузка с флешки

Облегчить жизнь может опция быстрого выбора загрузочного устройства, реализованная в некоторых прошивках. Если она есть и активна, то при включении компьютера помимо сообщения «Press как обойти блокировку администратора на компьютере при установке приложения to enter setup» появится еще одно: «. or как обойти блокировку администратора на компьютере при установке приложения for boot menu». Обычно это клавиши Enter, F1 — F12, их сочетания с клавишами Alt, Ctrl, Ins и Esc. Полный список вариантов занял бы не одну страницу, так что лучше искать ответ в мануале к конкретной материнской плате.

Так или иначе, ты попадаешь в настройки BIOS. С большой вероятностью для загрузки с флешки также придется изменить параметр Boot List Option. По умолчанию он обычно стоит в новом режиме UEFI, а на флешке используется GRUB с запуском через MBR. Поэтому нам нужен либо старый режим Legacy/CSM, либо оба, но с приоритетом классического: Legacy/CSM + UEFI. Иногда этот пункт отсутствует в списке. Тогда поддержку Legacy придется предварительно активировать на другой вкладке. Обычно этот пункт называется Load Legacy Option Rom. Там же отключается защищенный метод загрузки Secure Boot. При желании можно не отключать его, а добавить собственные ключи доверенных загрузчиков, но описание этого метода выходит за рамки статьи.

Другим препятствием может стать парольная защита BIOS/UEFI. Напоминаю, что пароль обычно записан с обратной стороны батарейки на материнской плате. Просто вытащи ее и переверни. Как не видишь пароля? Странно. Ладно, вставляй обратно. Пока ты крутил батарейку, он испарился вместе с другими данными CMOS. Если ветеринарные методы компьютерных операций тебе чужды или открыть корпус проблематично (например, он стоит у всех на виду), то попробуй ввести инженерный пароль. Он гуглится по производителю BIOS и общий у всех материнских плат одной серии.

Другой способ софтового сброса пароля на вход в BIOS — вызвать ошибку в контрольной сумме блоков данных. Для этого есть утилита Кристофа Гренье CmosPwd. Она прямо из Windows делает запись в CMOS. Метод не сработает, если утилиту заблокирует антивирус или если перезапись CMOS была предварительно отключена на низком уровне.

Открываем доступ к диску

Итак, предположим, что мы успешно загрузились с флешки и готовы к подвигам. С чего начнем? Первое ограничение, с которым сталкивается обычный пользователь, — отсутствие прав чтения и записи в определенных каталогах. Свободно использовать он может только домашнюю папку, что не слишком удобно.

Такие ограничения заданы на уровне списков управления доступом в файловой системе NTFS, но сверяться с ними обязана только сама винда. Другие ОС и отдельные утилиты способны игнорировать эти ограничения. Например, Linux и программы для восстановления данных не используют WinAPI, а обращаются к диску либо через свои драйверы, либо напрямую. Поэтому они просто не видят выставленные в NTFS атрибуты безопасности и читают все подряд.

Сделать копию любых данных ты можешь уже на этом этапе. Единственное возможное препятствие — шифрование разделов. Встроенную защиту BitLocker помогут преодолеть утилиты ElcomSoft (кстати говоря, как и многие другие виртуальные заборы), а вот TrueCrypt, VeraCrypt и другие серьезные криптографические контейнеры придется вскрывать иначе. Проще всего делать это методами социального инжиниринга, поскольку техническая защита у этих средств на порядок выше, чем психологическая у владельца, — см. реальные примеры из жизни.

Заменить права доступа тоже несложно. Загрузившись с флешки, ты становишься админом в той же Windows PE и делаешь с диском что хочешь. Однако интереснее сохранить права в основной системе, для чего надо стать админом именно в ней. Для этого удобнее всего воспользоваться одной из утилит для сброса паролей. Например, простейшая программа NT Password Edit Вадима Дружина была написана более десяти лет назад, но актуальна до сих пор. С ее помощью можно удалить или задать новый пароль любой учетной записи Windows.

Xakep #212. Секреты даркнета

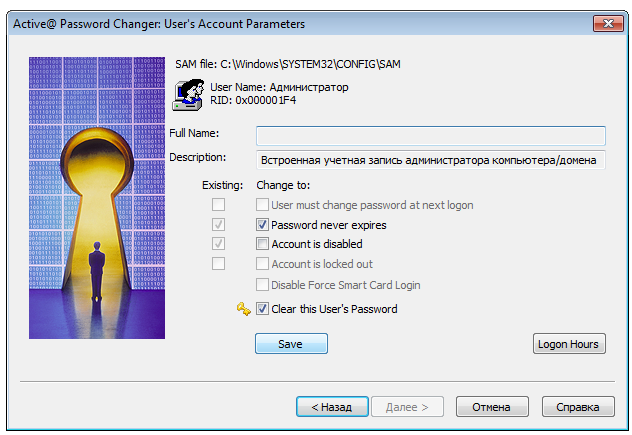

Password Changer также позволяет сбросить пароль любой учетной записи и умеет разблокировать ее, если она была отключена ранее.

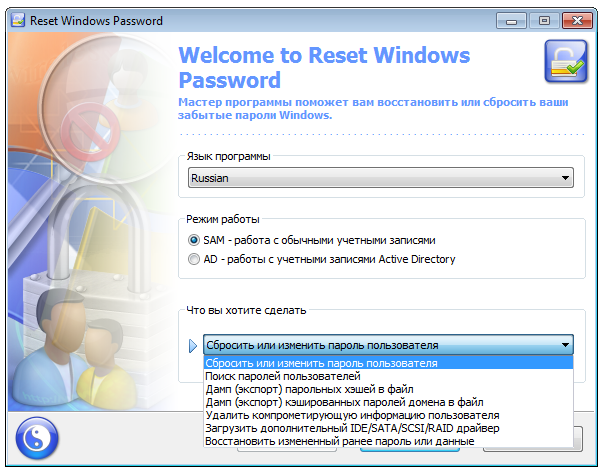

Еще больше функций у программы Reset Windows Password. С ее помощью можно не только сбрасывать пароли, но и заметать следы взлома.

Еще один тонкий вариант — добавить в систему нового пользователя, наделить его желаемыми правами и скрыть эту учетную запись. Если пользователей десятки, то лишнего увидят нескоро. Проделав это, ты сможешь логиниться под обычным аккаунтом, не вызывая подозрений, а при необходимости запускать любую программу от имени одному тебе известной учетки с полным доступом. Конечно, полностью спрятать ее не удастся, но хотя бы на экране приветствия она маячить не будет. Для этого достаточно изменить подраздел UserList в реестре.

Отыскиваем раздел SpecialAccounts или создаем его, если не нашелся. В этом разделе ищем или создаем подраздел UserList, а в нем — новый параметр типа DWORD с именем скрываемой учетки. Если присвоить ему нулевое значение, то соответствующая учетная запись не будет отображаться ни на экране приветствия, ни в общем списке из панели управления.

Можно пойти дальше и усилить конспирацию. Для этого отыскиваем ключи с говорящим названием dontdisplaylastusername и DontDisplayLockedUserId в этой ветке:

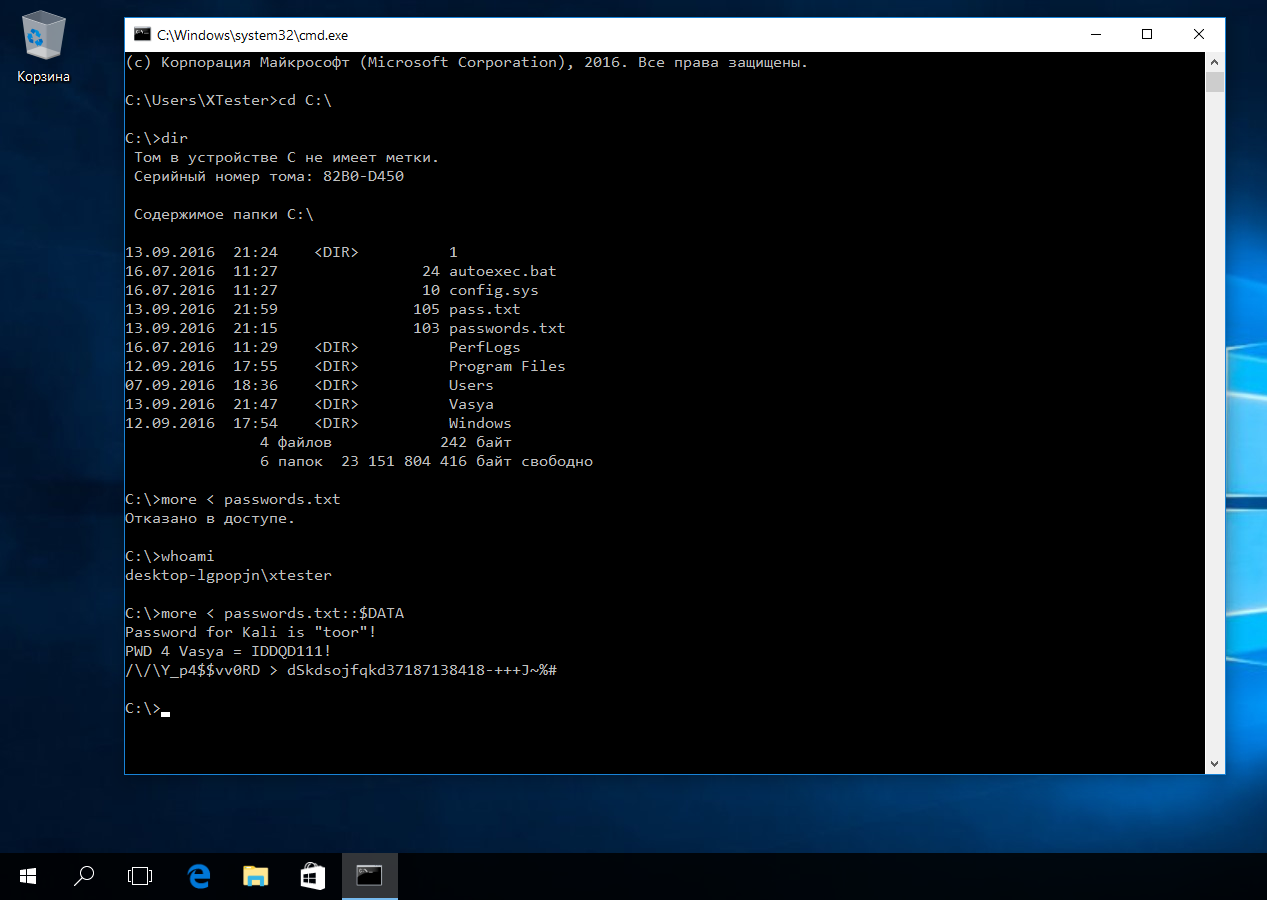

Потоки NTFS помогут получить доступ к файлам

Как уже отмечалось выше, большинство прав доступа на рабочих компьютерах с Windows задается на уровне файловой системы NTFS. Тут самое время вспомнить про файловые потоки и особенности синтаксиса. Согласно универсальному соглашению об именовании файлов (UNC), двоеточие отделяет букву диска от дальнейшего пути. В NTFS этот знак используется еще и как разделитель между собственно именем файла и связанным с ним файловым потоком.

Примерно так же можно скопировать содержимое файла, перенаправив вывод команды more не на экран, а в другой файл.

Это не должно срабатывать при корректном выставлении ограничений чтения/записи, но админы частенько не утруждают себя аудитом прав доступа на каждый объект файловой системы. На реальном компьютере нередко получается гремучая смесь из явно заданных и унаследованных прав, противоречиями в которых можно воспользоваться в своих интересах.

Кстати, о механизмах наследования. Встречаются ситуации, когда админ запрещает доступ к подкаталогу для определенных пользователей, но оставляет для них же полный доступ к директориям верхнего уровня. При этом возникает явное противоречие, и ограничения перестают действовать. Например, отсутствие прав на чтение файла не работает, если разрешено читать список содержащего его каталога. Аналогично и с удалением.

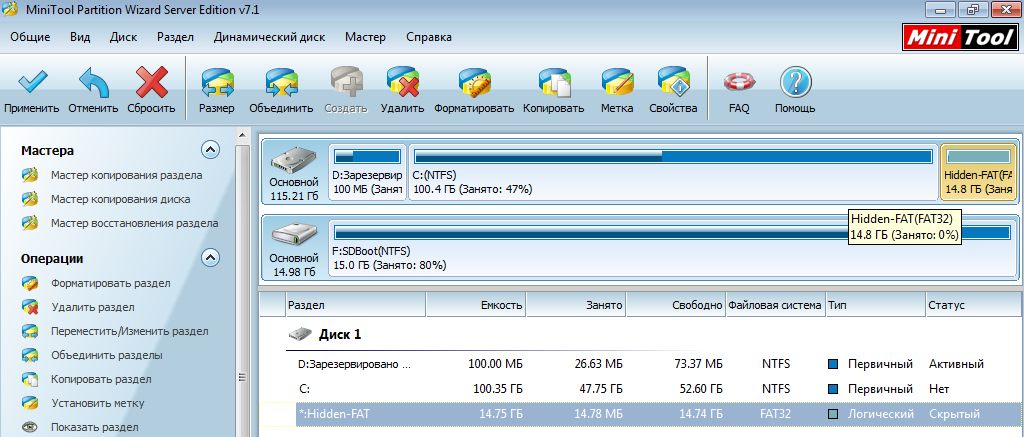

Создаем секретный раздел без поддержки прав доступа

Иногда админы запрещают только выполнение файлов. Например, чтобы пользователь не смог запустить какую-то программу. Обойти это ограничение можно, просто скопировав ее на раздел FAT32 (как вариант — на ту же флешку), где права доступа уже задать невозможно. Их просто не поддерживает сама файловая система. Если же постоянно пользоваться флешкой слишком рискованно, то можно сделать хитрее. Один раз запустить с нее любой редактор дисковых разделов, уменьшить размер системного, а на освободившемся месте создать новый том FAT32 и (опционально) скрыть его.

С таким инструментом можно обойти и другие ограничения, прописанные в реестре.

Обходим антивирус Касперского

Большая часть запретов на действия пользователя в Windows реализована через реестр и права доступа в NTFS. Однако есть и другой вариант: установка специализированных программ контроля.

«Антивирус Касперского SOS» и версии для Windows Workstation проверяют имя главного файла. Поэтому достаточно проделать следующее:

При желании можно задать собственный пароль, чтобы админ понял, как ты мучился, не зная его.

Этот метод не сработает, если антивирус на твоем компе настраивается централизованно. Однако ты всегда можешь временно нейтрализовать сторожа описанным выше способом.

С новыми продуктами Касперского все еще проще. Итальянский консультант Kaspersky Lab Маттео Ривойра написал скрипт, который автоматически определяет установленную версию антивируса и обнуляет заданный пароль. Из батника видно, что в 32-битных и 64-разрядных версиях винды он хранится в разных ветках реестра:

Поэтому либо просто запусти этот bat, либо правь реестр вручную из-под WinPE. Просто проверь эти ветки и присвой параметру EnablePasswordProtect нулевое значение DWORD.

Добавляем троянскую закладку

Затем перезаписываем исходный файл utilman.exe файлом cmd.exe:

После замены utilman.exe файлом cmd.exe при следующей загрузке Windows ты увидишь привычный экран приветствия. Только при клике на «Специальные возможности» теперь будет открываться командная строка.

В ней можно делать все то же, что и обычно. Например, можешь выяснить актуальный список учетных записей командой net user и поменять их параметры. Делаешь с любым аккаунтом что угодно — активируешь и деактивируешь, меняешь пароли, изменяешь сроки их действия и так далее. Подробнее о синтаксисе читай.aspx) в справке на сайте Microsoft.

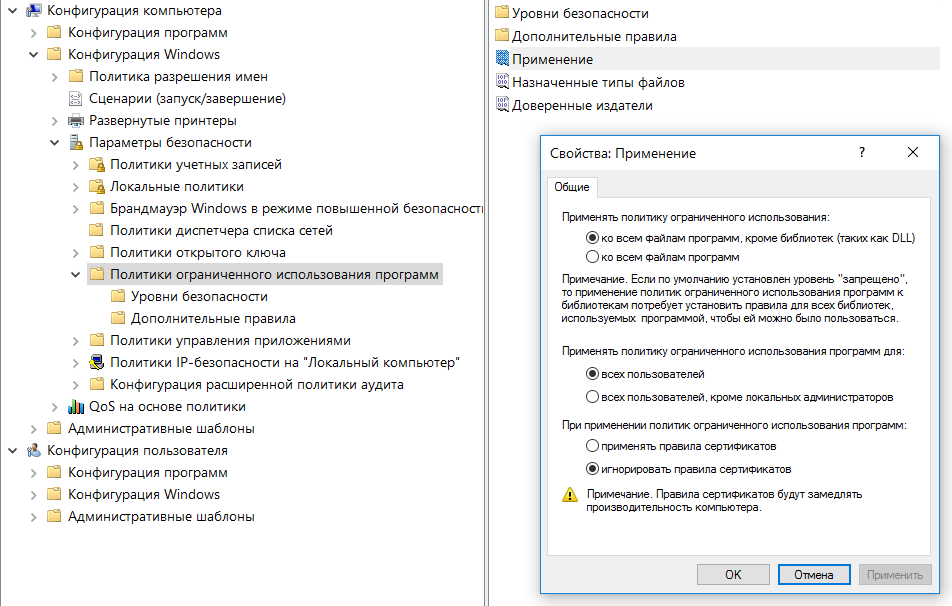

Обходим локальные групповые политики

Подробнее о политиках поговорим чуть позже (не люблю я их, политиков), а пока разберем простейший пример — ограничение на запуск программ через административные шаблоны.

Стряхиваем доменные политики

В домене компьютеры управляются централизованно через групповые политики, однако и этот заслон можно преодолеть. Самый простой способ — не дать политикам загрузиться. Для этого запускаешь Windows в безопасном режиме или просто отключаешь машину от локальной сети при включении. Во втором случае ты сможешь залогиниться в домен даже без физического подключения к нему, поскольку Windows кеширует данные предыдущего входа и при потере связи с контроллером домена выполняет проверку локально.

После входа можешь снова подключиться к локалке и работать как обычно, только уже без активных политик. Минус этого способа состоит в неизбирательном подходе. В политиках записаны не только ограничения, но и дополнительные ресурсы, вроде выделенной сетевой папки. Впрочем, к этому времени у тебя уже должны быть достаточные права, чтобы восстановить утрату самостоятельно.

Обходим продвинутые запреты на запуск программ

В домене используется более продвинутый инструмент ограничения запуска программ — SRP. Он умеет проверять, помимо имён исполняемых файлов, их пути, хеши и сертификаты. Простым переименованием экзешника его не одурачить. Как же быть? Аналогично: просто не дать системе увидеть эти ограничения.

По умолчанию контролируется только запуск программ, но не динамических библиотек, поскольку тотальная проверка отнимает слишком много ресурсов.

Еще в 2005 году Марк Руссинович написал утилиту Gpdisable. Она выполняет инжект библиотеки в любой процесс, и тот перестает видеть запреты групповой политики из соответствующей ветки реестра.

Затем схожую тактику реализовал Эрик Ракнер (Eric Rachner) в своей утилите Group Policy Bypassing Tool — тогда он еще был руководителем команды Application Consulting Engineering (ACE team) в Microsoft.

В блоге ACROS Security лет пять назад был описан другой способ обхода доменных ограничений, применимый в реальной ситуации с правами простого пользователя.

При этом загружается WordPad, который подгружает в память gpdisable.dll под видом deskpan.dll. Разберем метод подробнее.

Deskpan.dll — это расширение CPL панорамирования дисплея, стандартная библиотека в Windows, на которую не распространяются ограничения SRP. В системе она зарегистрирована как COM-сервер с глобальным идентификатором класса <42071714-76d4-11d1-8b24-00a0c9068ff3>. Если мы запускаем доверенное приложение из папки, в названии которой есть ID этого класса после точки, то оно создает экземпляр COM-сервера и выполняет загрузку deskpan.dll из текущего рабочего каталога.

В изложенном варианте этот метод работает только в Windows XP, но для более свежих версий винды его несложно модифицировать. Принцип остается прежним.

Например, в Windows 7 можно использовать COM-сервер AnalogCable Class (\System32\PsisDecd.dll), зарегистрированный с идентификатором CLSID <2E095DD0-AF56-47E4-A099-EAC038DECC24>. При обращении к PsisDecd.dll загружается библиотека ehTrace.dll, поиски которой начинаются с текущего каталога. Поэтому аналогичный сценарий внедрения gpdisable.dll можно реализовать даже с помощью «Блокнота».

В этот момент в память загружается gpdisable.dll.

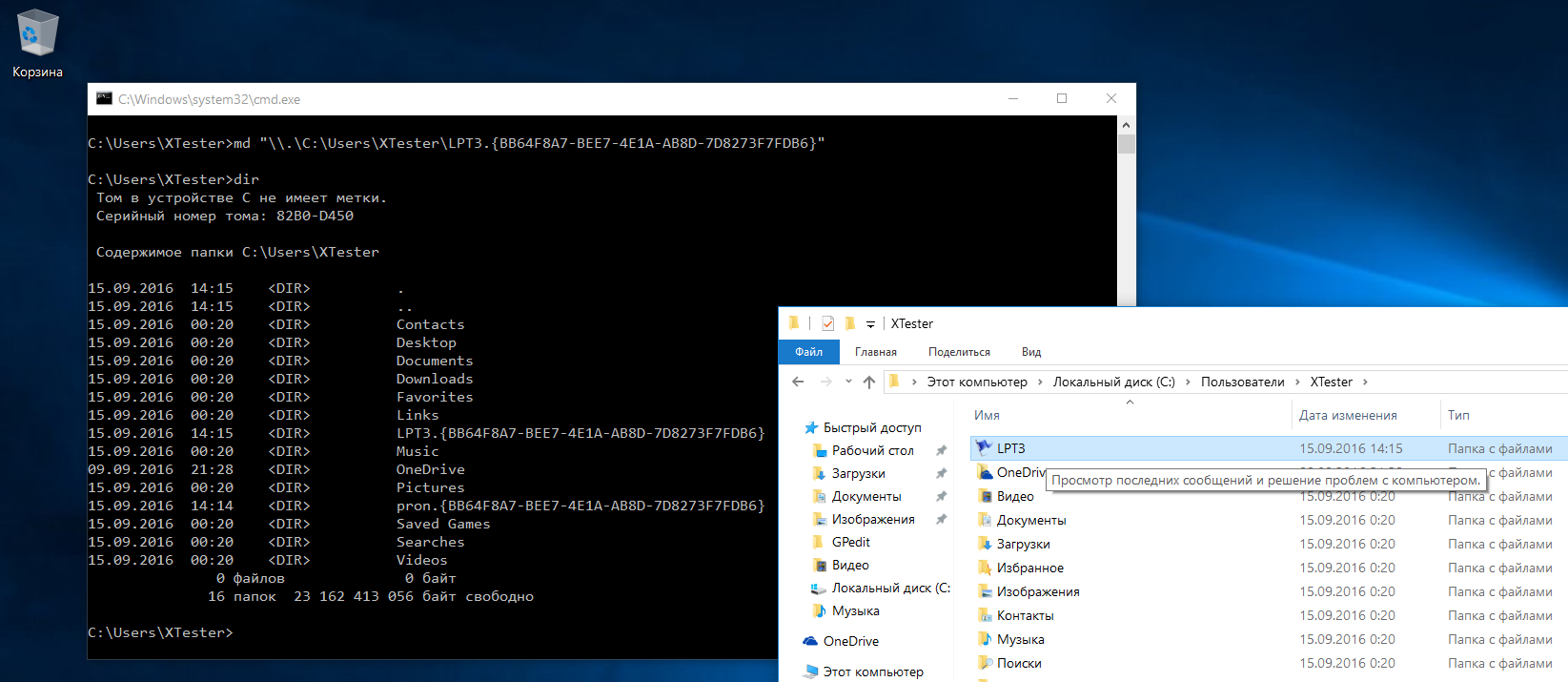

Создаем хитрые ярлыки

Трюки из предыдущего раздела возможны потому, что в Windows наряду с обычными папками используются папки-ярлыки с предопределенными функциями. Например, «Мой компьютер», «Панель управления» или «Принтеры». Все они реализованы как COM-серверы с известными идентификаторами класса (CLSID). Всего их больше ста, поэтому перечислю только новые в Windows 10:

Любой из них можно использовать для скрытого запуска своих программ.

В примере ниже я создаю в пользовательской директории подпапку с именем LPT3.

Включаем USB (7-ю разными способами)

Одним из препятствий для использования флешки может быть отключение админом портов USB на твоем компьютере. Сделать это можно разными способами, поэтому и методы противодействия требуются разные.

1. Порты физически отключены

Такое возможно только с дополнительными портами, которые подключаются кабелем к материнской плате. Задние порты распаяны на самой материнке, и их минимум две штуки. Поэтому принеси из дома копеечный хаб, воткни его вместо мышки или клавиатуры и подключай всю штатную периферию через него. Второй оставь для загрузочной флешки.

2. Порты отключены в BIOS/UEFI

Админ может отключить как порты вообще (редкий случай), так и отдельную опцию USB Boot. Именно она отвечает за возможность загрузки с USB-носителей. Как входить в настройки BIOS, мы уже разобрали, а отыскать нужную опцию не составит труда.

3. Удалены драйверы контроллера USB

Хитрые админы просто сносят драйверы USB через диспетчер устройств, но тебя это не остановит. Загрузиться с флешки отсутствие драйверов не помешает. Став локальным админом, ты легко доустановишь отсутствующие драйверы — Windows сама предложит это сделать.

4. Заблокированы отдельные устройства USB

Более тонкий метод — запрет использования именно USB-накопителей. При этом другие типы устройств с интерфейсом USB продолжают работать. Задается ограничение через ветку реестра

При значении параметра Start 0x00000004 использование флешек и внешних дисков запрещено, а при 0x00000003 — разрешено. Бороться с этим можно тем же методом, что и в предыдущем пункте: загружаемся с флешки и меняем секцию USBSTOR через офлайновый редактор реестра.

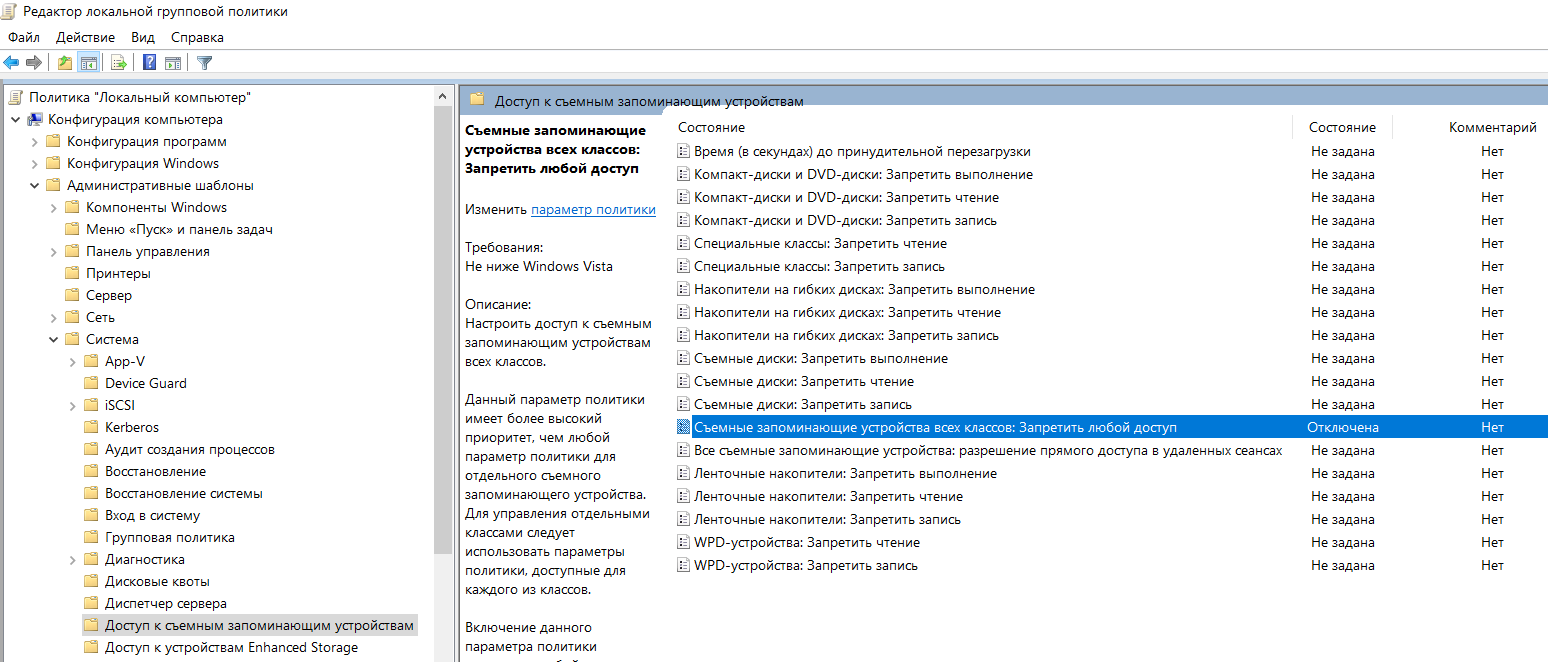

5. USB-накопители запрещены через групповую политику

Редактор групповых политик позволяет задать административный шаблон, запрещающий доступ к съемным запоминающим устройствам. Вновь загружаемся с флешки, узнаем пароль локального админа (или сбрасываем, если не удалось узнать), попутно активируем учетку, если она была отключена. После этого запускаем gpedit.msc и отключаем запрет.

6. Ограничены права на чтение файлов usbstor.inf и usbstor.pnf в каталоге \Windows\Inf

Очередной трюк с правами NTFS. Если невозможно обратиться к этим файлам в ограниченной учетной записи, то не будут подключаться флешки. Используем права локального админа либо просто перемещаем эти файлы через WinPE на том FAT32. После обратного перемещения в \inf\ права доступа слетят.

7. Подключение устройств по USB контролируется отдельной программой

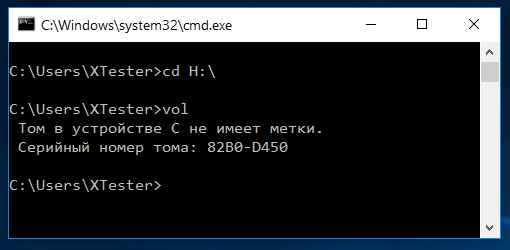

В помощь админам было написано множество утилит для ограничения использования флешек и внешних дисков. Большинство таких программ просто меняет значение упомянутой выше ветки реестра, но есть и продвинутые варианты. Такие умеют запоминать разрешенные флешки по номеру тома (VSN — Volume Serial Number) и блокировать остальные. Можно просто выгрузить процессы этих программ из памяти или подменить VSN. Это 32-битное значение, которое присваивается тому при его форматировании по значению текущей даты и времени.

Другой вариант противодействия — нарушать работу программ контроля, временами загружаясь с флешки и меняя названия ее рабочих файлов (или удаляя из автозагрузки). Если делать все аккуратно, админ сочтет программу глючной и сам удалит ее.

Неожиданное препятствие для использования флешек возникает на компах с посредственным блоком питания (читай — на большинстве дешевых рабочих машин) безо всяких стараний админа. Дело в том, что шина 5 В просаживается настолько, что флешке не хватает питания. В таком случае отключи другое устройство из соседнего (парного) USB-порта или используй активный хаб с собственным блоком питания. Через него можно запитать хоть внешний винчестер.

Подключаемся к интернету

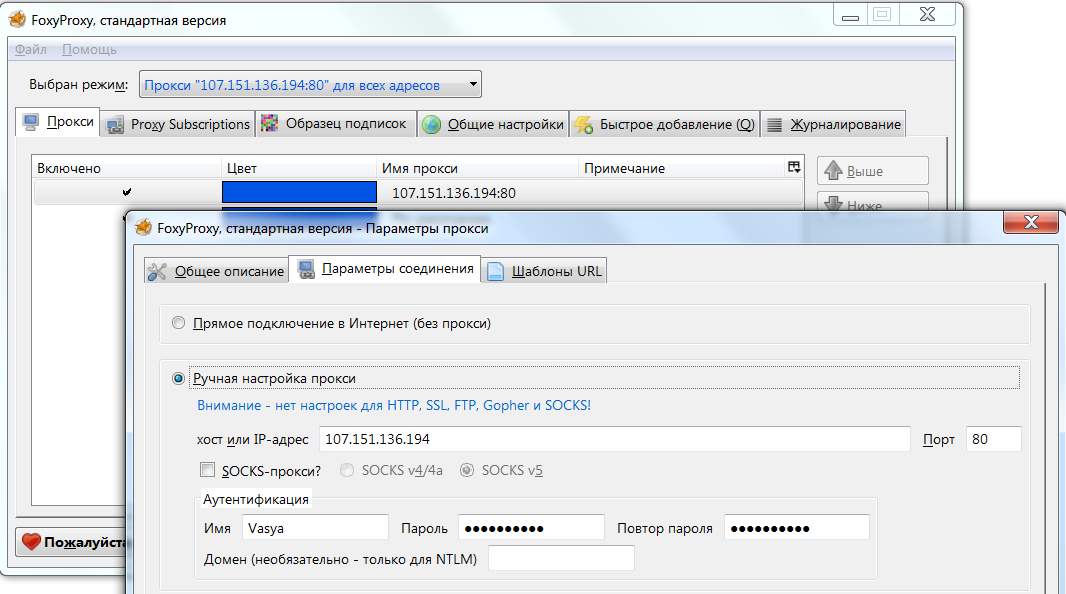

Масса ограничений на работе касается использования интернета. В общем случае их можно обойти, перенаправляя весь трафик на неподконтрольный компании сервер. Например, использовать анонимный прокси-сервер через браузерный аддон FoxyProxy или аналогичный. Если менять адрес прокси почаще, то вычислить его использование будет сложнее. Подняв прокси-сервер дома, ты повысишь скорость и защищенность соединения, а заодно и получишь доступ к своей локалке.

Иногда проблема заключается не столько в запрете посещения определенных сайтов, сколько в квоте трафика. Сделать безлимитное подключение сегодня проще всего с помощью смартфона. Подключив выгодный тариф на мобильный интернет, можно раздавать трафик по Wi-Fi или использовать USB-tethering. Подключенный кабелем смартфон не светится в эфире и вызывает меньше подозрений. Ты его заряжаешь от рабочего компьютера, какие проблемы?

Все описанные методы имеют ограниченное применение из-за многообразия вариантов конфигурации. Пошаговые инструкции устаревают быстро, но общие принципы остаются неизменными годами.