как пользоваться приложением аутентификатор

Использование приложения Microsoft Authenticator

Безопасный вход без пароля

Надоело запоминать пароль? С помощью этого бесплатного приложения вы можете входить в свою личную учетную запись Майкрософт без него. Чтобы сделать процесс входа безопасным, можно использовать отпечаток пальца, распознавание лица или PIN-код. Не стоит волноваться — если что-то произойдет с вашим мобильным устройством или если вы забудете свой PIN-код, вы сможете по-прежнему использовать свой пароль для входа в учетную запись.

Приложение Microsoft Authenticator доступно для систем Android и iOS.

Это приложение можно использовать на мобильном телефоне или планшете. Узнайте, как входить в учетную запись таким образом и как можно сделать резервную копию учетных данных и восстановить их.

Использование двухфакторной проверки подлинности для обеспечения лучшей защиты

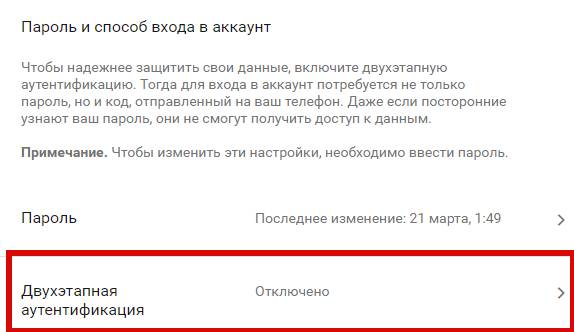

Если вам требуется дополнительный уровень безопасности, вы можете использовать пароль вместе с отпечатком пальца, распознаванием лица или PIN-кодом. Это называется двухфакторной проверкой подлинности. Для личной учетной записи вы можете включить или отключить двухфакторную проверку подлинности и сбросить пароль. Кроме того, вы можете управлять паролями приложений, а также изменять параметры. Для рабочей или учебной учетной записи решение о применении двухфакторной проверки подлинности, как правило, принимает ваш администратор, после чего вы самостоятельно завершаете процесс регистрации и настройки.

Использовать временные одноразовые пароли

Приложение Microsoft Authenticator также поддерживает стандартные в отрасли временные одноразовые пароли (также известные как TOTP или OTP). Поэтому вы можете добавить любую учетную запись интернет-служб, которая также поддерживает этот стандарт в приложении Microsoft Authenticator. Это поможет обеспечить безопасность других ваших учетных записей интернет-служб.

Инструкции о том, как добавить другие учетные записи интернет-служб, см. в разделе Добавление учетных записей для сторонних продуктов.

Как установить и использовать приложение Google Authenticator

В инструкции описан процесс установки приложения Google Authenticator на различные мобильные операционные системы (Android, iOS, Windows Phone) и в качестве расширения веб-браузера, а также его использование при подключении к панели управления.

Что это такое?

Таким образом, даже если у вас украден пароль или потерян телефон, вероятность того, что кто-то другой получит доступ к вашей информации маловероятен.

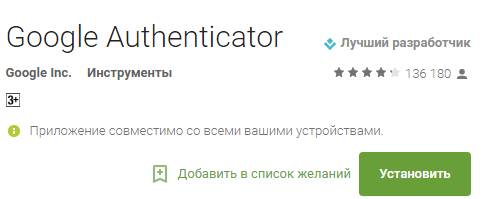

Установка Google Authenticator на Android

Для установки приложения на операционную систему Android достаточно просто скачать его в магазине GooglePlay:

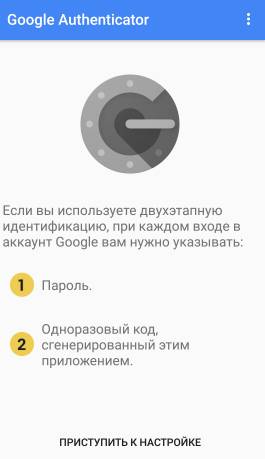

После установки на первой странице нажмите Начать:

При желании вы можете настроить 2FA в своем аккаунте Google, если в этом нет необходимости, то нажмите Пропустить:

Установка Google Authenticator на iOS

Для установки приложения на операционную систему iOS также достаточно скачать его в AppStore:

После установки откройте приложение и нажмите Приступить к настройке:

Установка Google Authenticator на Windows Phone

Использование аутентификатора на Windows Phone возможно только благодаря Google-совместимых приложений, например Authenticator+. Также у Microsoft есть собственное приложение Microsoft Authenticator.

Рассмотрим установку приложения Authenticator+, для установки этого достаточно скачать его в магазине приложений Microsoft:

Установка Google Authenticator в Google Chrome

Использование аутентификатора на компьютере возможно только благодаря совместимым приложениям. Например: Authenticator for Windows, эмулятор Nox App Player, WinAuth, на Linux доступен libpam-google-authenticator.

Чтобы установить расширение, откройте интернет-магазин Chrome и найдите приложение Authenticator:

После этого вы будете перенаправлены на страницу разработчика на Github. Расширение появится в вашем браузере в правом верхнем углу. Для добавления аккаунта нажмите на Карандаш, а затем на Плюс:

Использование приложения Google Authenticator для подключения к панели управления

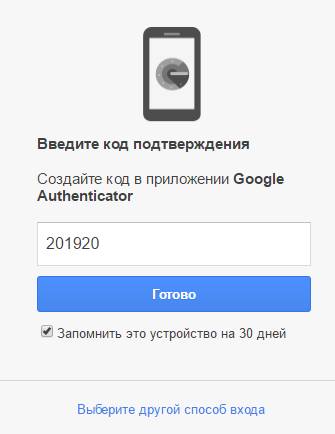

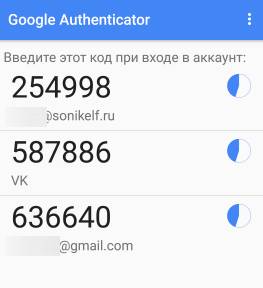

Перед вами откроется QR-код. Далее в приложении Google Authenticator выберете сканирование штрихкода. После того как откроется камера, поместите штриход в выделенный квадрат на экране приложения, который будет распознан автоматически. В приложении создастся шестизначный код, который необходимо указать:

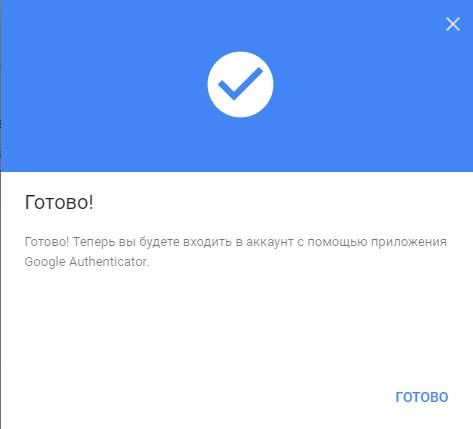

После ввода кода вы увидите, что двухфакторная аутентификация подключена через приложение.

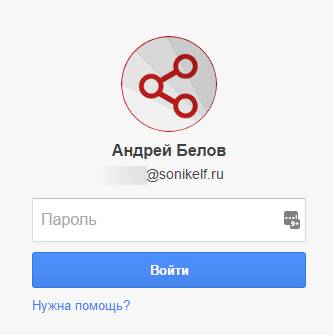

Теперь для входа в панель управления необходимо указать код из приложения:

Отключение двухуровневой аутентификации для входа в панель управления

Как настроить и использовать Google Authenticator

Наверняка многие из Вас слышали о такой штуке как двухфакторная (двухэтапная) аутентификация и даже пользуются ей, благо она позволяет существенно повысить безопасность Ваших аккаунтов и усложняет для злоумышленников путь к Вашим данным.

В настоящий момент двуфакторка ( 2FA ) реализована, в большинстве случаев, методом подтверждения совершаемого действия (вход, оплата и пр) с помощью кода, который отправляется в виде смс сообщения (после ввода пароля).

К сожалению, этот метод, не смотря на всю его мощь, всё чаще признаётся безопасниками не самым.. безопасным (т.к смс можно перехватить и всё такое прочее-разное), поэтому мы поговорим с Вами о несколько альтернативном способе, основанном на использованнии приложения 2FA (в данном случае речь пойдет про Google Authenticator ).

Давайте приступим.

Установка Google Authenticator и включение двухфакторной аутенфикации

Впрочем, мы рассмотрим пример использования Google Authenticator как раз на примере гугловских аккаунтов. Собственно, для всего этого нам потребуется мобильный телефон, сам аккаунт и приложение, которое, скажем, для Android можно взять по этой ссылке. Само собой, что оно есть в App Store и не только.

Установка, само собой, если уж не знакома каждому пользователю, то во всяком случае предельно проста и не требует каких-то спец знаний, кроме умения кликать мышкой 🙂

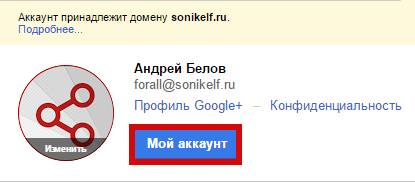

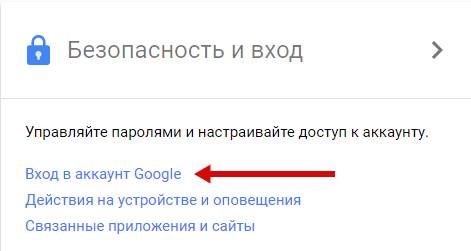

После установки необходимо будет запустить приложение на телефоне, что показано на скриншоте выше и заодно, скажем, в браузере, нажать в кнопки » Мой аккаунт » и » Вход в аккаунт Google «, что можно увидеть на скриншотах ниже:

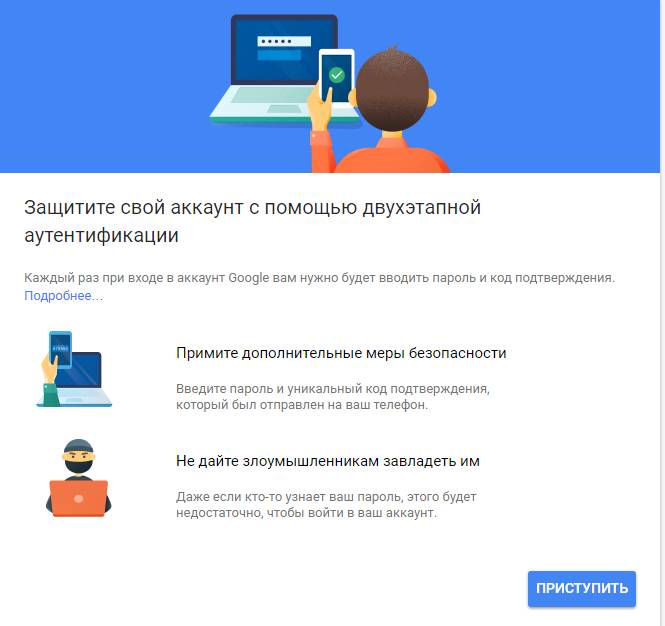

После чего необходимо включить двухфакторную аутентификацию как таковую, т.е основываясь на привязке к телефону и sms :

Я думаю, что ничего сложного в этом нет и Вы прекрасно справитесь с сим процессом, благо для сего достаточно указать свой телефон, получить код и ввести его в окно браузера.

Дальнейшая настройка Google Authenticator и верификация

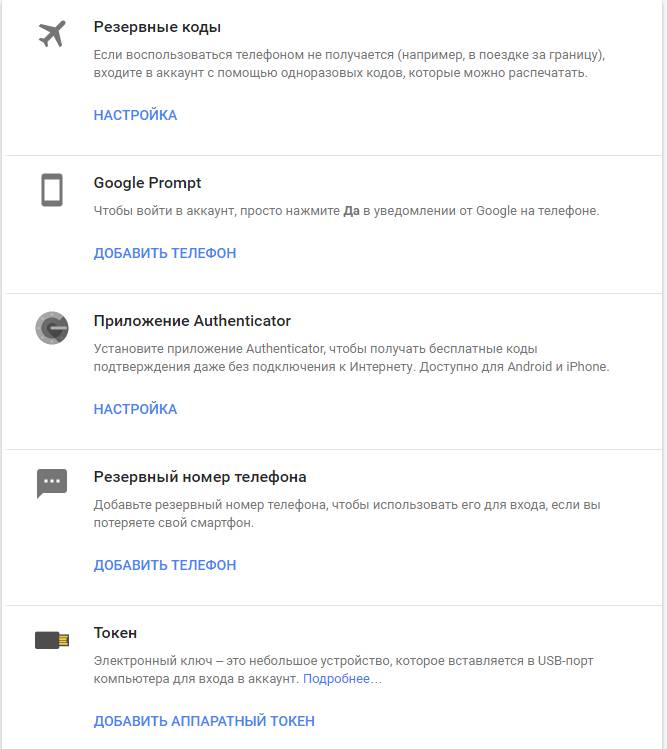

После этого первичная двуфакторка будет осуществлена и Вы получите больше возможностей для её настройки:

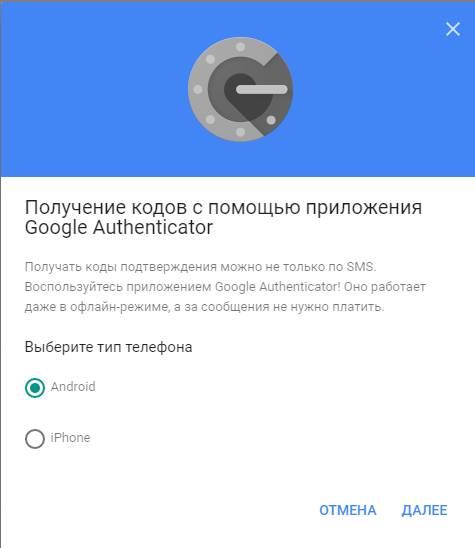

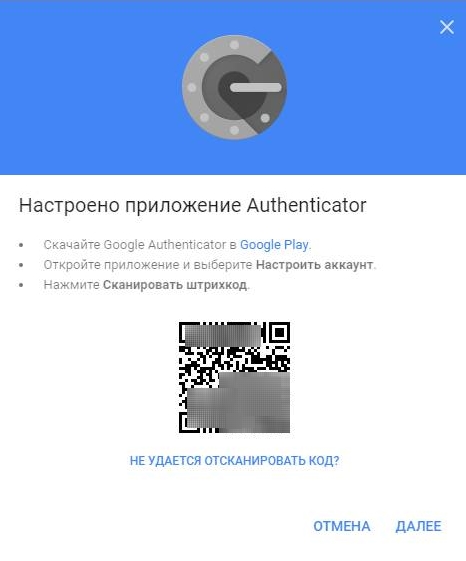

Как Вы понимаете, здесь нас интересует третий пункт, который зовется не иначе как » Приложение Authenticator «, в связи с чем мы жмём в кнопку » Настройка » в соответствующей строке, после чего нам будет предложено выбрать тип мобильного телефона:

А так же предложен способ настройки, методом сканирования QR с экрана телефона или непосредственно вводом текстового кода вручную:

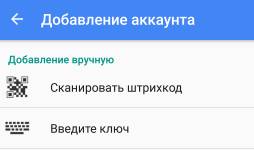

Здесь как раз мы увидим аналогичные пункты для добавления аккаунта и, в зависимости от того, что Вам проще и удобнее, необходимо выбрать тот путь, что Вы выбрали в браузере компьютера.

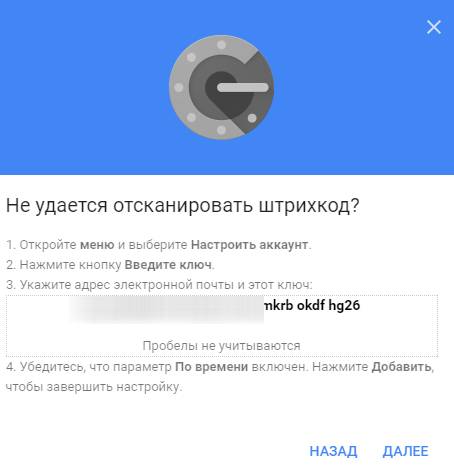

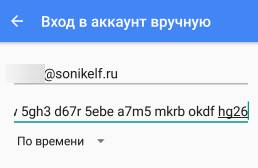

В нашем случае мы пошли по пути ввода ключа (пункт » Введите ключ » в приложении) методом его получения по кнопке » Не удается отсканировать код » (пункт в браузере). Надеемся, что Вы не запутались, благо на практике всё куда проще, чем это выглядит в текстовом виде 🙂

Соответственно, браузер нам покажет код, который мы вводим в приложение. В случае со сканированием QR через камеру телефона всё немного проще, но мы решили показать Вам более мудрёный путь (так сказать, на всякий случай).

Пробуем использовать Google Authenticator для входа

На этом процесс будет закончен и двуфакторка будет реализована с использованием упомянутого тут неоднократно приложения, т.е процесс входа теперь происходит следующим образом:

Как это примерно выглядит можно посмотреть на скриншотах ниже:

Пожалуй, на этом процесс можно считать законченным и Вы можете добавить любое количество аккаунтов в это приложение, получая код для каждого отдельно.

Коды меняются с течением времени, их достаточно сложно перехватить в момент логина (в отличии от sms ) и всё такое прочее.

На сим, пожалуй, всё.

Давайте перейдем к послесловию.

Послесловие

Настройка приложения Microsoft Authenticator в качестве способа проверки

Чтобы добавить методы двух факторной проверки и сброса пароля, выполните указанные здесь действия. После того как вы настроите эту возможность в первый раз, вы можете вернуться на страницу Сведения для защиты, чтобы добавить, обновить или удалить сведения для защиты.

Если вам будет предложено настроить эту возможность сразу же после того, как вы войдите в свою учетную запись, см. подробные инструкции в статье Настройка данных безопасности из статьи запроса на вход.

Если то, что вы видите на экране, не совпадает с тем, что в этой статье, это означает, что ваш администратор еще не включил эту возможность. Пока этот режим не будет включен, необходимо следовать инструкциям и сведениям в разделе Настройка учетной записи для двухшаговой проверки.

Примечание: Если вы не видите параметр приложения для проверки подлинности, возможно, ваша организация не позволяет использовать этот параметр для проверки. В этом случае вам потребуется выбрать другой способ или обратиться за дополнительной помощью в службу технической поддержки своей организации.

Проверка безопасности и сброса пароля

Сведения для защиты применяются как для двух факторной проверки безопасности, так и для сброса пароля. Однако не все методы можно использовать для обоих методов.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Учетная запись электронной почты

Только проверка подлинности при сбросе пароля. Для двух факторной проверки необходимо выбрать другой способ.

Вопросы о безопасности

Только проверка подлинности при сбросе пароля. Для двух факторной проверки необходимо выбрать другой способ.

Настройка приложения Microsoft Authenticator на странице «Сведения о безопасности»

В зависимости от параметров организации вы можете использовать приложение проверки подлинности в качестве одного из способов защиты. Вам не требуется использовать приложение Microsoft Authenticator, и во время его создания вы можете выбрать другое приложение. Однако в этой статье используется Microsoft Authenticator приложений.

Если вы настроили приложение Microsoft Authenticator на пяти разных устройствах или использовали пять аппаратных маркеров, вы не сможете настроить шестой, и может отобраться следующее сообщение об ошибке:

You can’t set up Microsoft Authenticator because you already have five authenticator apps or hardware tokens. Please contact your administrator to delete one of your authenticator apps or hardware tokens.

Настройка приложения Microsoft Authenticator

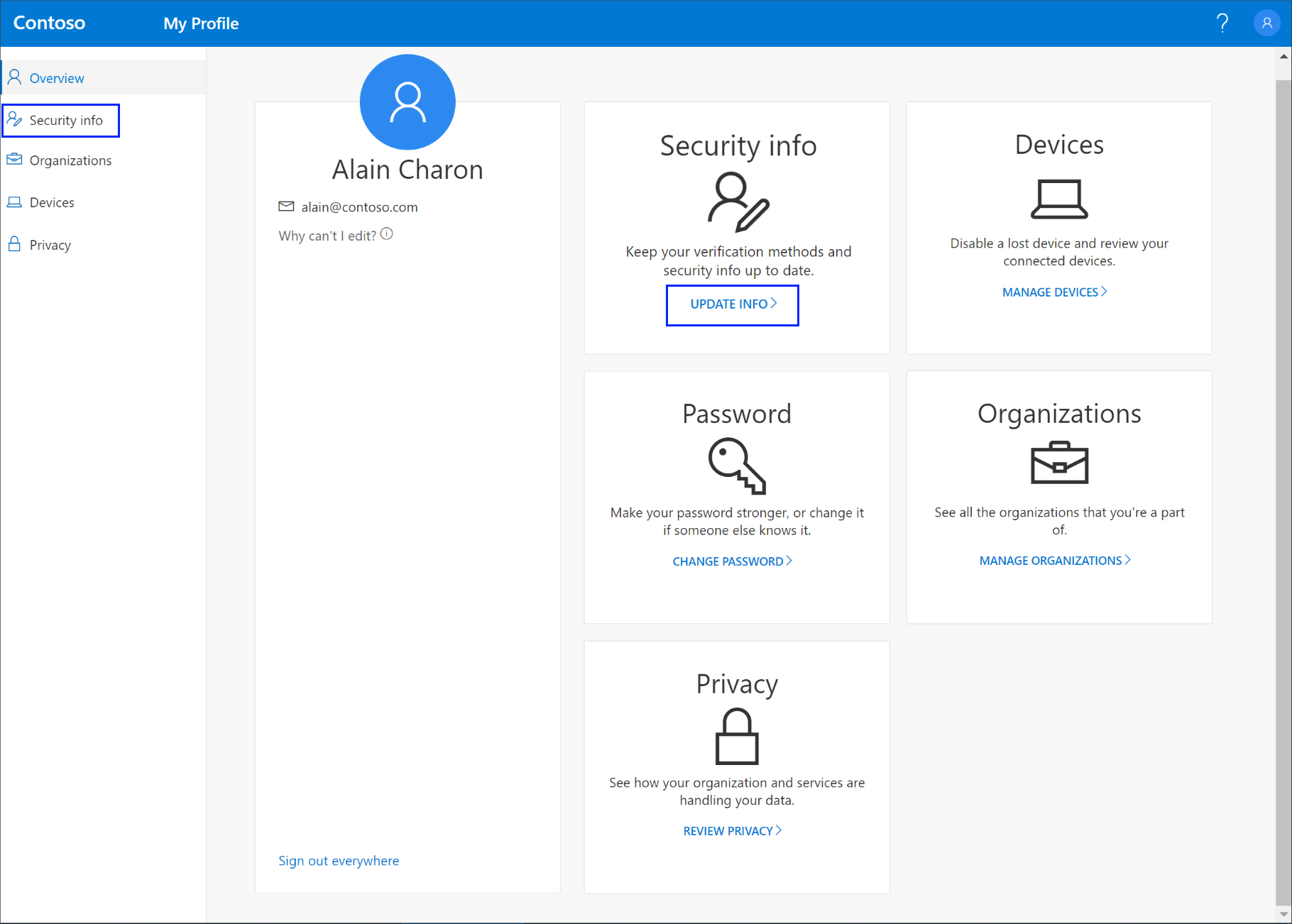

Войдите в свою учетную запись, а затем перейдите на портал «Моя учетная запись».

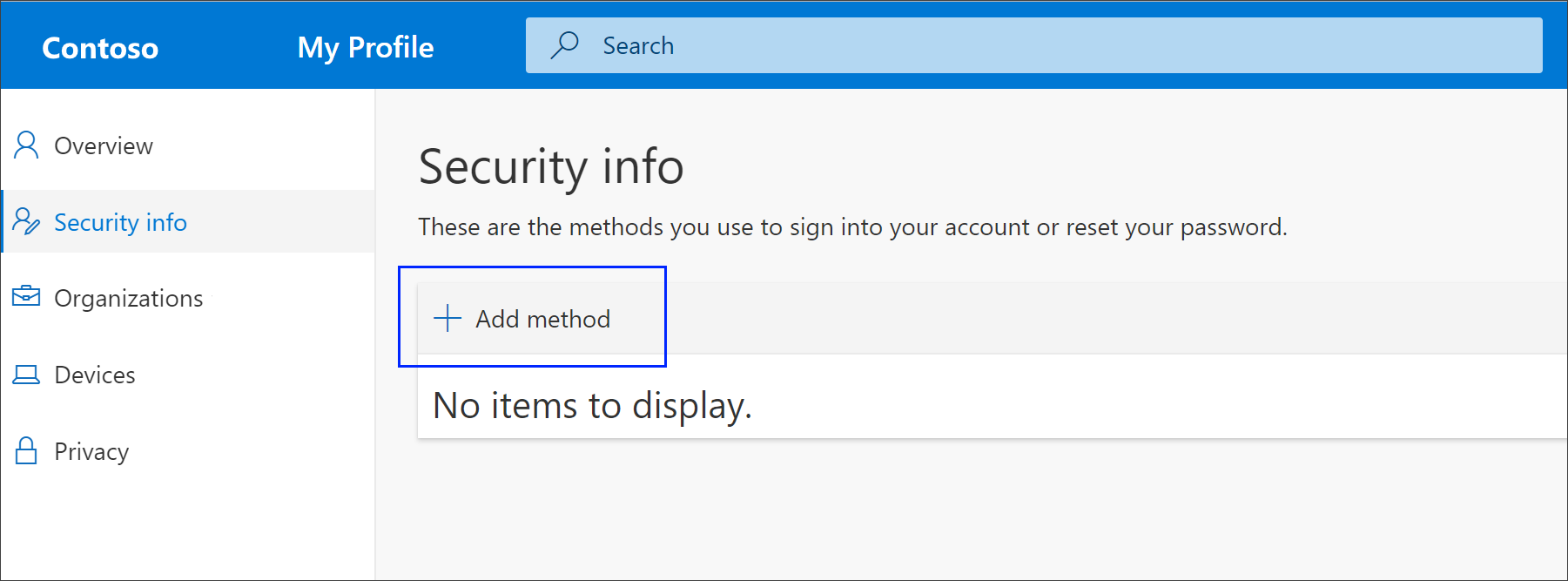

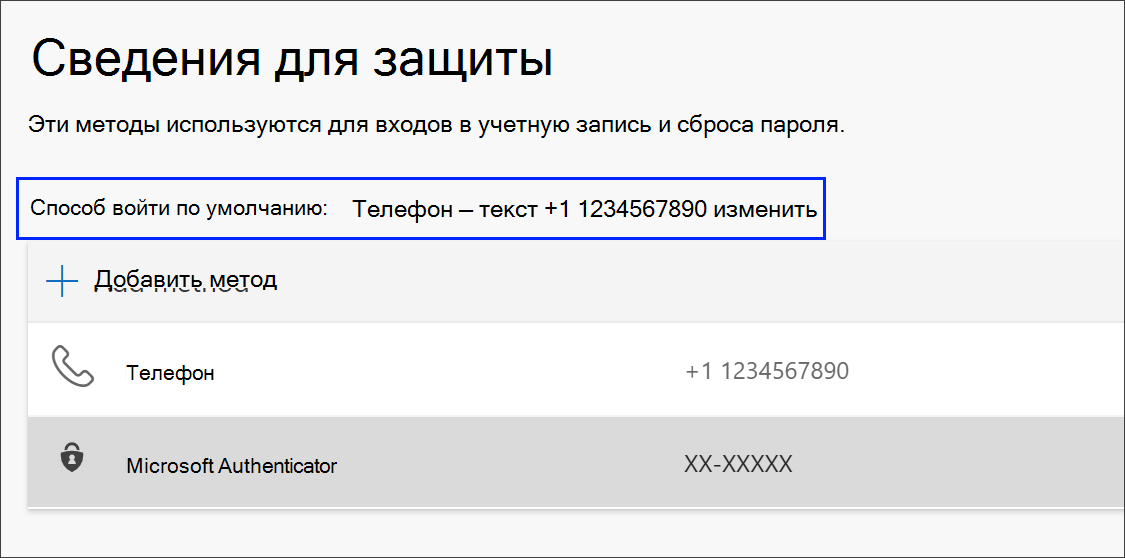

В меню слева или по ссылке в области Сведения о безопасности выберите пункт Сведения о безопасности. Если вы уже зарегистрировались, вам будет предложено сделать это. Затем в области Сведения о безопасности выберите добавить метод.

На странице Добавление метода выберите в Authenticator приложение и выберите добавить.

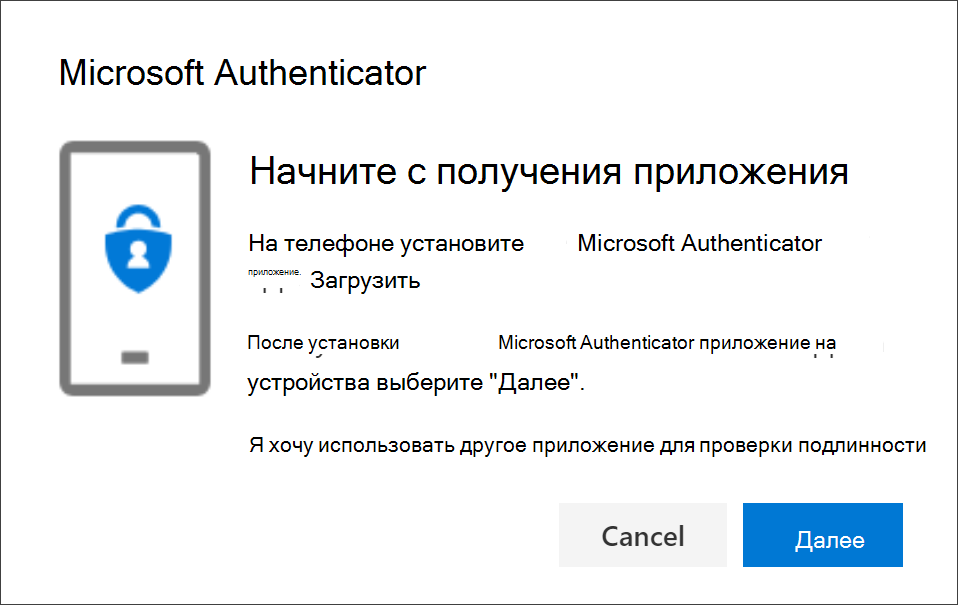

На странице Начните с загрузки приложения выберите Скачать, чтобы скачать и установить Microsoft Authenticator на мобильном устройстве, а затем выберите Далее.Дополнительные сведения о том, как скачать и установить приложение, см. в Microsoft Authenticator.

Если вы хотите использовать приложение для проверки подлинности, которое не является приложением Microsoft Authenticator, выберите Я хочу использовать другое приложение для проверки подлинности.

Если в вашей организации вы можете выбрать другой способ, кроме приложения для проверки подлинности, вы можете выбрать Другой способ.

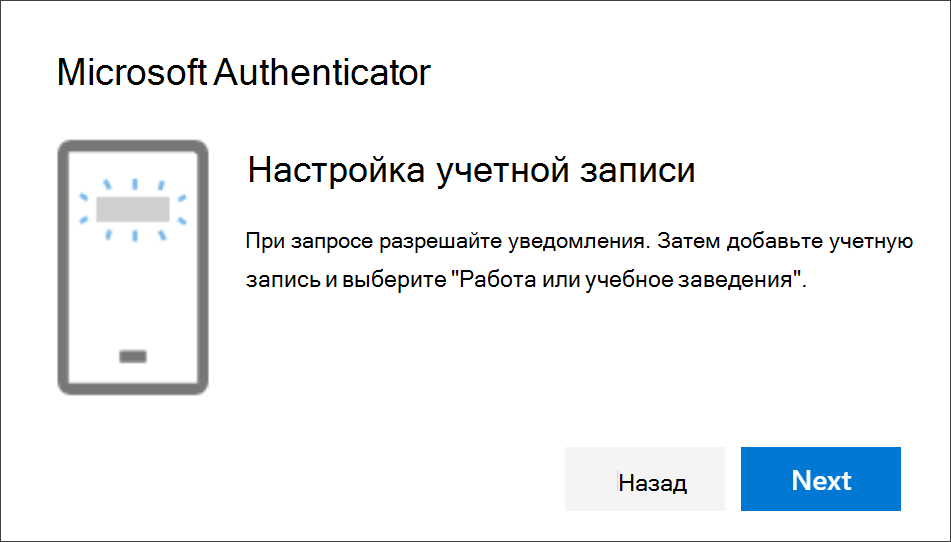

Оставаясь на странице Настройка учетной записи, настроите приложение Microsoft Authenticator на мобильном устройстве.

Откройте приложение Microsoft Authenticator, выберите, чтобы разрешить уведомления (если будет предложено), выберите Добавить учетную запись на значке Настройка и управление в правом верхнем правом конце, а затем выберите Учетная запись для работы или учебного заведения.

Примечание: При первой настроить приложение Microsoft Authenticator может быть предложено разрешить приложению доступ к камере (iOS) или разрешить приложению делать снимки и записывать видео (Android). Чтобы приложение для проверки подлинности могли получить доступ к камере, чтобы сделать снимок QR-кода на следующем шаге, необходимо выбрать разрешить. Если камера не установлена, вы можете настроить приложение для проверки подлинности, но вам потребуется добавить сведения о коде вручную. Сведения о том, как добавить код вручную, см. в статью Добавление учетной записи в приложение вручную.

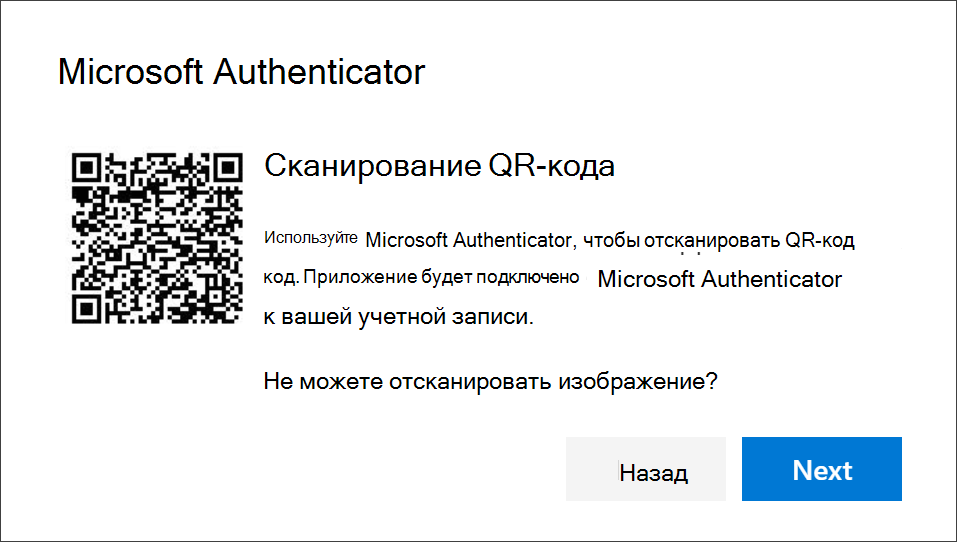

Вернись на страницу Настройка учетной записи на компьютере и выберите Далее. Появится страница Проверка QR-кода.

Отсканируйте предоставленный код с помощью средства Microsoft Authenticator QR-кода приложения, которое появилось на вашем мобильном устройстве после создания своей учебной или учебной учетной записи на шаге 6.

Приложение для проверки подлинности должно успешно добавить вашу учетную запись, не требуя от вас дополнительных сведений. Однако если читатель QR-кода не может прочитать код, вы можете выбрать Не может отсканировать QR-код и вручную ввести код и URL-адрес в Microsoft Authenticator. Дополнительные сведения о добавлении кода вручную см. в руководстве по добавлению учетной записи в приложение вручную.

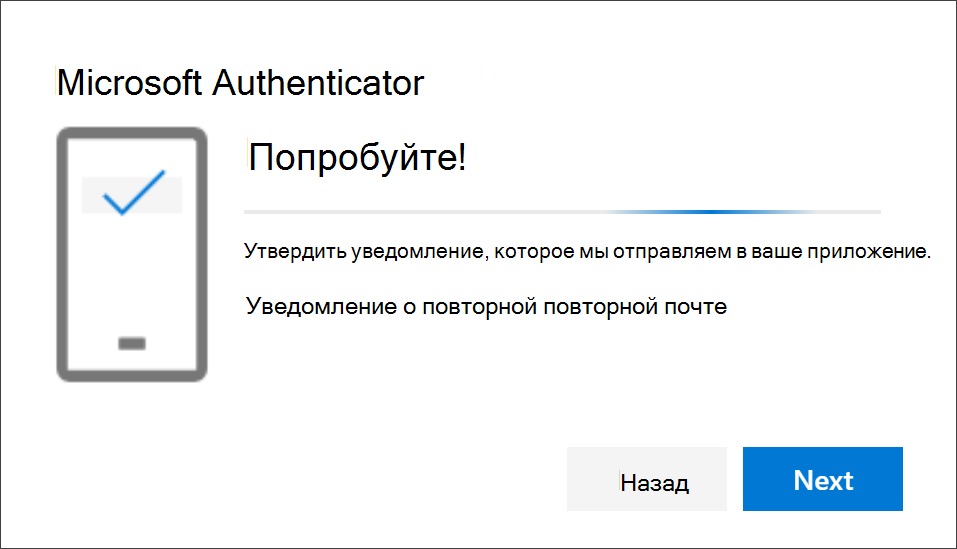

На странице Проверка QR-кода на компьютере выберите Далее. Для проверки учетной записи в приложение Microsoft Authenticator на мобильном устройстве будет отправлено уведомление.

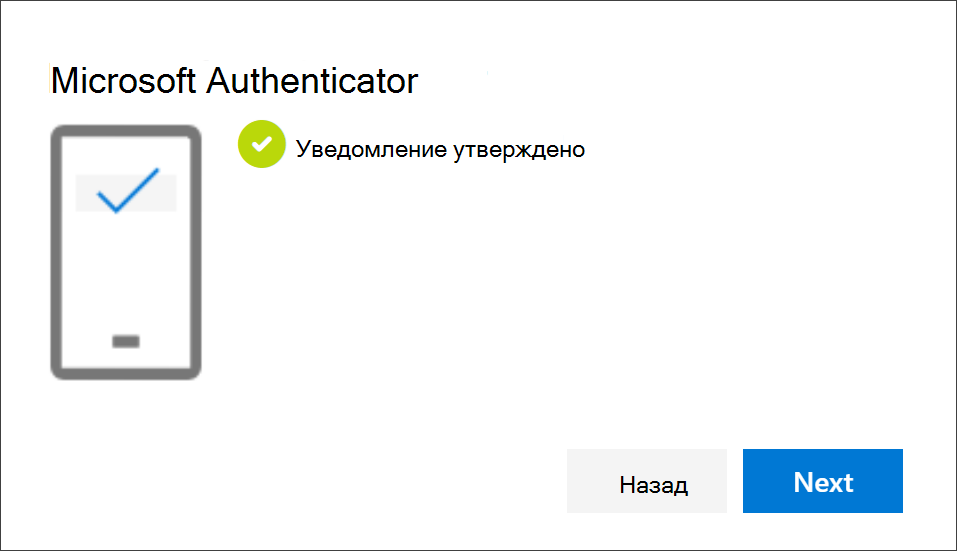

Утвердить уведомление в приложении Microsoft Authenticator, а затем выберите Далее. Сведения для защиты обновляются с помощью Microsoft Authenticator по умолчанию для проверки вашей личности при использовании двухшаговой проверки или сброса пароля.

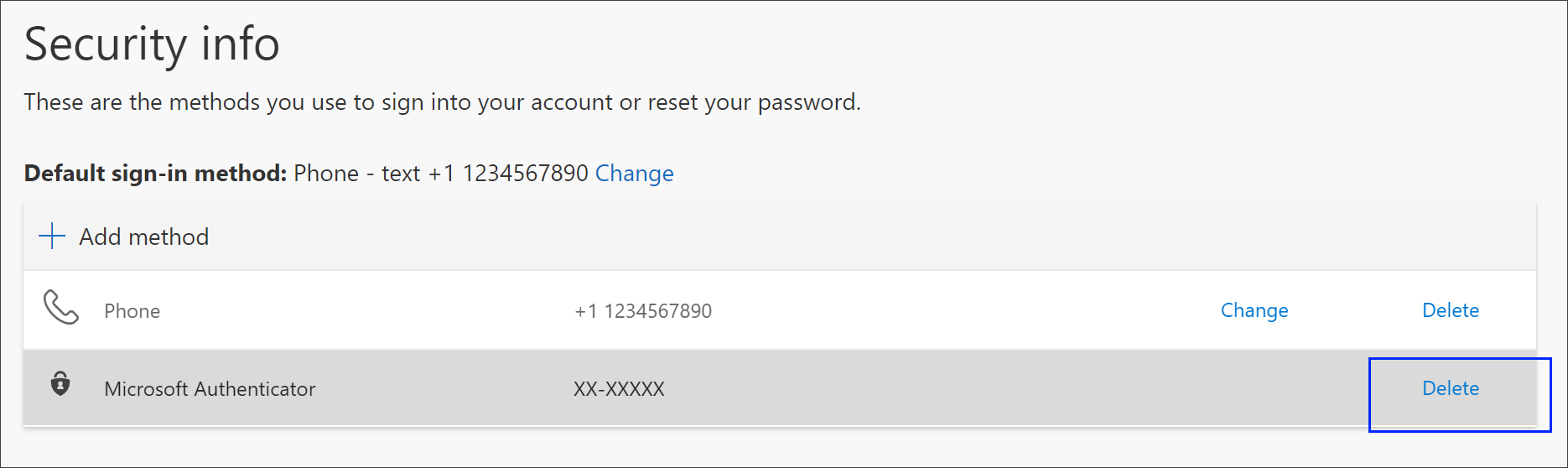

Удаление приложения для проверки подлинности из методов защиты

Если вы больше не хотите использовать приложение для проверки подлинности в качестве способа защиты, вы можете удалить его со страницы Сведения о безопасности. Это работает для всех приложений для проверки подлинности, а не только Microsoft Authenticator приложений. После удаления приложения необходимо перейти в приложение для проверки подлинности на мобильном устройстве и удалить учетную запись.

Важно: Если вы удалили приложение для проверки подлинности по ошибке, отменить его нельзя. Вам придется снова добавить приложение для проверки подлинности, следуя шагам в разделе Настройка приложения для проверки подлинности этой статьи.

Удаление приложения для проверки подлинности

На странице Сведения о безопасности выберите ссылку Удалить рядом с Authenticator приложением.

При запросе подтверждения удаления приложения для проверки подлинности выберите Да. После удаления приложения для проверки подлинности оно удаляется из ваших данных безопасности и исчезает со страницы Сведения о безопасности. Если по умолчанию используется приложение для проверки подлинности, по умолчанию используется другой доступный метод.

Откройте приложение для проверки подлинности на мобильном устройстве, выберите Изменить учетные записи, а затем удалите свою учетную запись в приложении для проверки подлинности.

Ваша учетная запись будет полностью удалена из приложения для проверки подлинности для двух коэффициентных проверок и запросов на сброс пароля.

Изменение способа защиты по умолчанию

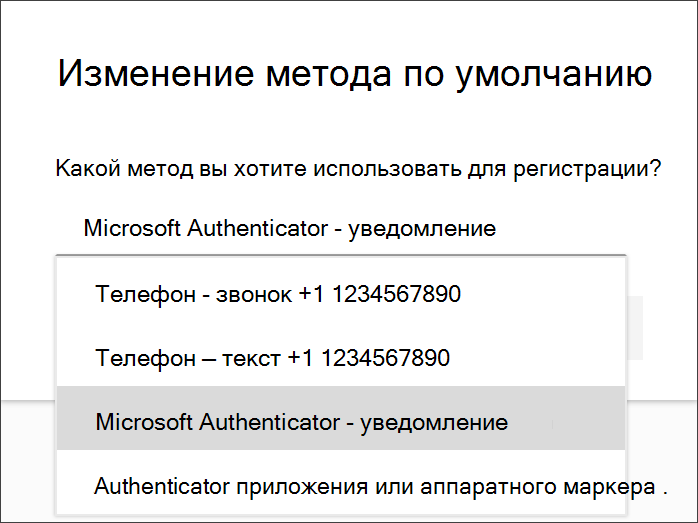

Если вы хотите, чтобы приложение для проверки подлинности использовалося по умолчанию при входе в свою учетную запись с помощью двух факторной проверки или для запроса на сброс пароля, его можно настроить на странице Сведения о безопасности.

Примечание: Если по умолчанию используется текстовый или звонок на ваш номер телефона, во время многофакторной проверки подлинности SMS-код или голосовой звонок отправляются автоматически. С июня 2021 г. некоторые приложения будут просить пользователей сначала выбрать Текст или Позвонить. Этот параметр предотвращает отправку слишком много кода безопасности для разных приложений. Если по умолчанию используется приложение для Microsoft Authenticator(рекомендуетсякорпорацией Майкрософт), уведомление отправляется автоматически.

Изменение способа защиты по умолчанию

На странице Сведения о безопасности рядом с информацией о методе вход в службу по умолчанию выберите изменить.

Выберите Подтвердить. Способ по умолчанию, используемый для изменения в приложении Microsoft Authenticator входе.

Дополнительные методы защиты

У вас есть дополнительные параметры связи с вами в зависимости от того, что вы пытаетесь сделать. Возможные варианты:

Текст на мобильном устройстве. Введите номер мобильного устройства и получите sms-код, который вы будете использовать для двухшаговой проверки или сброса пароля. Пошаговые инструкции по проверке личности с помощью SMS-сообщений см. в документе Настройка данных безопасности для использования текстовых сообщений (SMS).

Мобильный или рабочий телефонный звонок. Введите номер мобильного устройства и позвоните по телефону для двухшаговой проверки или сброса пароля. Пошаговая инструкция по проверке личности с использованием номера телефона см. в сведениях о безопасности для использования телефонных звонков.

Ключ безопасности: зарегистрируйте ключ безопасности, совместимый с Майкрософт, и используйте его вместе с ПИН-кодом для двухшаговой проверки или сброса пароля. Пошаговая инструкция по проверке удостоверения с помощью ключа безопасности см. в инструкциях по использованию ключа безопасности.

Адрес электронной почты: введите рабочий или учебный адрес электронной почты, чтобы получить сообщение электронной почты для сброса пароля. Этот параметр не доступен для двухшаговой проверки. Пошаговую информацию о том, как настроить электронную почту, см. в сведениях о безопасности для использования электронной почты.

Вопросы о безопасности. Ответьте на некоторые вопросы безопасности, созданные администратором вашей организации. Этот параметр доступен только для сброса пароля, а не для двухшаговой проверки. Пошаговую информацию о том, как настроить вопросы безопасности, см. в статье Настройка данных для защиты с помощью вопросов безопасности.

Примечание: Если некоторые из этих параметров отсутствуют, скорее всего, ваша организация не разрешает эти методы. В этом случае вам потребуется выбрать доступный способ или обратиться за дополнительной помощью к администратору.

Дальнейшие действия

Во вход с помощью приложения Microsoft Authenticator, как это сделать в статье Вход с помощью двухшаговой проверки или информации о безопасности.

Если вы потеряли или забыли пароль, сбросите его на портале сброса пароля или выполните действия, которые вы можете сделать в статье Сброс пароля для работы или учебного заведения.

Советы и справку по устранению проблем со входом можно найти в статье Не можете войти в учетную запись Майкрософт.

Коды в SMS небезопасны — рекомендуем пользоваться другими вариантами двухфакторной аутентификации

Почему SMS — не лучший выбор для двухфакторной аутентификации, и какие существуют альтернативы.

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

6. «Яндекс.Ключ»

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.