Укажите что не является формой утечки информации

Укажите что не является формой утечки информации

Правильный вариант ответа отмечен знаком +

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

— Разработка аппаратных средств обеспечения правовых данных

— Разработка и установка во всех компьютерных правовых сетях журналов учета действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все указанное в списке:

— Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

— Хищение данных, подкуп системных администраторов, нарушение регламента работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

— Клиентская, серверная, сетевая

— Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

— инсайдерства в организации

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

— Информационные системы, психологическое состояние пользователей

— Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

— Искажение, уменьшение объема, перекодировка информации

— Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

— Многоплатформенной реализации системы

— Усиления защищенности всех звеньев системы

8) Основными субъектами информационной безопасности являются:

— руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

— сетевые базы данных, фаерволлы

9) К основным функциям системы безопасности можно отнести все перечисленное:

+ Установление регламента, аудит системы, выявление рисков

— Установка новых офисных приложений, смена хостинг-компании

— Внедрение аутентификации, проверки контактных данных пользователей

тест 10) Принципом информационной безопасности является принцип недопущения:

+ Неоправданных ограничений при работе в сети (системе)

— Рисков безопасности сети, системы

11) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

— Усиления основного звена сети, системы

— Полного блокирования доступа при риск-ситуациях

12) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

— Перехода в безопасное состояние работы сети, системы

— Полного доступа пользователей ко всем ресурсам сети, системы

13) Принципом политики информационной безопасности является принцип:

+ Разделения доступа (обязанностей, привилегий) клиентам сети (системы)

— Одноуровневой защиты сети, системы

— Совместимых, однотипных программно-технических средств сети, системы

14) К основным типам средств воздействия на компьютерную сеть относится:

+ Логические закладки («мины»)

— Аварийное отключение питания

15) Когда получен спам по e-mail с приложенным файлом, следует:

— Прочитать приложение, если оно не содержит ничего ценного – удалить

— Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

+ Удалить письмо с приложением, не раскрывая (не читая) его

16) Принцип Кирхгофа:

— Секретность ключа определена секретностью открытого сообщения

— Секретность информации определена скоростью передачи данных

+ Секретность закрытого сообщения определяется секретностью ключа

17) ЭЦП – это:

18) Наиболее распространены угрозы информационной безопасности корпоративной системы:

— Покупка нелицензионного ПО

+ Ошибки эксплуатации и неумышленного изменения режима работы системы

— Сознательного внедрения сетевых вирусов

19) Наиболее распространены угрозы информационной безопасности сети:

— Распределенный доступ клиент, отказ оборудования

— Моральный износ сети, инсайдерство

+ Сбой (отказ) оборудования, нелегальное копирование данных

тест_20) Наиболее распространены средства воздействия на сеть офиса:

— Слабый трафик, информационный обман, вирусы в интернет

+ Вирусы в сети, логические мины (закладки), информационный перехват

— Компьютерные сбои, изменение админстрирования, топологии

21) Утечкой информации в системе называется ситуация, характеризуемая:

+ Потерей данных в системе

— Изменением формы информации

— Изменением содержания информации

22) Свойствами информации, наиболее актуальными при обеспечении информационной безопасности являются:

23) Угроза информационной системе (компьютерной сети) – это:

— Детерминированное (всегда определенное) событие

— Событие, происходящее периодически

24) Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

25) Разновидностями угроз безопасности (сети, системы) являются все перчисленное в списке:

+ Программные, технические, организационные, технологические

— Серверные, клиентские, спутниковые, наземные

— Личные, корпоративные, социальные, национальные

26) Окончательно, ответственность за защищенность данных в компьютерной сети несет:

27) Политика безопасности в системе (сети) – это комплекс:

+ Руководств, требований обеспечения необходимого уровня безопасности

— Инструкций, алгоритмов поведения пользователя в сети

— Нормы информационного права, соблюдаемые в сети

28) Наиболее важным при реализации защитных мер политики безопасности является:

— Аудит, анализ затрат на проведение защитных мер

Утечки информации

Защита данных

с помощью DLP-системы

У течкой информации считают неправомерное распространение набора сведений, выходящее за пределы круга доверенных лиц или организации, которые хранили эти сведения. Утечкой называют противоправное овладение чужой информацией вне зависимости от того, каким способом достигается получение данных.

Утечка информации может произойти вследствие случайного обнародования данных, или же если злоумышленник специально пытается разведать чужую информацию, скрытую от посторонних лиц.

Причины утечек данных и возможные ситуации

Среди распространенных причин утечки информации выделяют такие версии:

Все это происходит при сопутствующих условиях, которые допускают возникновение ситуации утечки:

Вина в утечке информации чаще всего возлагается именно на сотрудников фирм и предприятий, а также на их начальство. От любого злоумышленника можно защититься при желании и компетентности работников. Есть факторы, которые не зависят от компаний:

Основами для передачи информации любого вида служат системы связи. Самые простые системы состоят из носителя информации и приемника и получателя сведений, а также канала передачи. Любой сигнал можно передать следующими способами:

Главная задача всей цепи устройств – передача информации в определенную точку без искажения. Последовательность оборудования для передачи информации называют системой связи, а ту часть, которая передает информацию, – каналом передачи данных.

Каждый канал передачи информации имеет ряд характеристик:

Эти системы и каналы используются специально для передачи информации. Но бывают случаи, когда канал возникает в другом месте, он не явный и поэтому называется каналом утечки информации. Канал появляется независимо от источника информации и способа ее передачи.

«СёрчИнформ КИБ» контролирует максимальное количество каналов передачи информации, защищая компанию от утечек данных.

Использование технических каналов утечки информации

Технический канал утечки информации – это физический путь сигнала от источника передачи данных к приемному устройству мошенника. Сам процесс односторонний, и с его помощью человек несанкционированно получает скрытые сведенья или личную информацию, которую можно зафиксировать.

Технические каналы утечки информации чаще всего образуются из таких устройств, как:

1. Акустические преобразователи:

2. Излучатели электромагнитных колебаний:

3. Паразитные связи и наводки:

Классификация технических каналов утечки информации проводится по физической принадлежности:

Первые два вида чаще всего используются мошенниками, поскольку они менее заметны и надежны в перехвате информации. Информацию, выложенную в звуковом виде, перехватить можно быстрее всего.

Образование технического акустического канала передачи данных происходит за счет:

Именно технические средства на сегодняшний день подвергаются опасности образования технического канала передачи информации. Все данные на устройстве хранятся в электронном и зашифрованном виде. В самом устройстве все детали (узлы, проводники и другие элементы) могут генерировать волны с собственной частотой и так распространять данные по техническим каналам утечки информации.

Можно с легкостью определить способы и методики передачи информации постороннему человеку:

Есть несколько способов, которые используют мошенники для добычи информации. Это технические средства, действуют они на разные процессы, но в большинстве случаев результативно. Все средства делятся на пассивные и активные. Среди них самые популярные:

К активным средствам можно зачислить такие моменты:

Перехват информации

Самый простой и распространенный способ создать технический канал утечки информации. Методика основана на приеме сигналов электромагнитной энергии с помощью пассивных средств сбора информации. Средства располагаются на безопасном расстоянии.

Перехват выручает в экстренных ситуациях, на войнах это единственный доступный способ получить информацию от противника. Перехватывают как открытые, так и кодированные источники информации. Активно используется способ для перехвата электромагнитных посылов, можно получить несанкционированную информацию от радионавигационных систем.

В качестве устройств для перехвата канала утечки используется такая аппаратура, как:

Все они хорошо анализируют данные, полученные путем перехвата. Особенно часто происходит утечка информации по радиосвязи, телефону и на мобильных радиостанциях. По диапазону радиоволн можно определить место для установки приемной аппаратуры. Она охватывает весь диапазон электромагнитных волн.

Такой способ создания технического канала утечки информации имеет ряд особенностей:

«СёрчИнформ КИБ» может перехватывать данные и на уровне сети, и через рабочие станции (ПК) сотрудников компании.

Незаконное подключение, приводящее к утечке информации

Этот способ подразумевает контактное или бесконтактное подключение линий или проводки с целью заполучения индивидуальной информации. Этот способ используется на разных уровнях и масштабах – от обычной установки параллельного телефона до постройки подслушивающих станций.

Подключить провода можно к любой цепочке или системе связи. Реально подключение к линиям питания и заземления. Разрабатывается устройство для образования канала утечки информации посредством подключения к оптиковолоконным линиям. Более сложной структурой обладают бесконтактные средства для вклинивания в связь. Они действуют на высоких уровнях и воруют информацию с засекреченных материалов НАСА и других компаний, которые занимаются космосом или важными государственными делами.

Каналы утечки конфиденциальной информации можно разделить с учетом физической природы и способов распространения и перехвата данных. Существуют такие вариации:

Главными параметрами, по которым изменяется информационный сигнал, являются сила тока, напряжение, частота и фаза. Сами элементы технической системы проводимости воспринимаются как излучатели электромагнитного поля. Поле модулируется по закону изменения информационного сигнала.

Каналы утечки информации возникают за счет разных побочных электромагнитных излучений. Перехват этих излучений, а соответственно, и информации происходит с помощью радиотехнической разведки, которая располагается далеко за пределами зоны контроля. Территория, на которой возможно вести перехват важной информации, называется опасной зоной, там соотношение «информационный сигнал/помеха» превышает нормативные показатели.

Причины появления каналов утечки информации следующие:

Те системы приема и передачи технической информации, которые принимают побочные электромагнитные излучения, называются случайными антеннами. Они бывают распределенными и сосредоточенными (компактными).

Перехватить информацию можно с помощью непосредственного подключения к соединительным линиям системы и посторонним проводникам. Также подключиться можно к системам электропитания и заземления, по которым проводится основной сигнал. В последнее время стали использовать аппаратные закладки. От них информация передается по радиоканалу напрямую мошеннику или записывается на устройство с последующей передачей. Установить передатчики можно на любые системы и цепи, их излучение модулируется информационным сигналом.

Перехват информации можно осуществить с помощью высокочастотного облучения систем передачи данных. Во время переизлучения происходит перемена параметров сигнала. Именно поэтому такой канал утечки информации называется параметрическим.

Средства и системы для обнаружения утечки информации

Любой злоумышленник оставляет следы, даже на уровне передачи невидимых сигналов. Техническое устройство изменяет окружающее пространство. Главная цель разведки – добиться того, чтобы устройства, формирующие канал утечки информации, не были обнаружены как можно дольше.

А задача контрразведки заключается в том, чтобы быстро зафиксировать и найти место утечки информации. Сложность этого процесса в том, что неизвестно, какое именно устройство использует злоумышленник. Чтобы выяснить методику получения данных незаконным путем, важно проследить за всеми направлениями и способами получения информации. Нельзя останавливаться на одном методе, требуется проводить контрразведку комплексно.

Вычисление утечки информации

Технические средства для разведки и обезвреживания каналов утечки информации можно определить следующим образом:

1. Активный тип поисковых работ:

2. Пассивный способ обнаружения утечки проходит с помощью:

Не все методики можно применить в современных условиях. Выбор способа происходит по требованиям контрразведки. Например, рентгеновские аппараты – громоздкие, поэтому их невозможно транспортировать или применять оперативно в военно-полевых условиях. Такие же недостатки есть у магнитно-резонансных локаторов, поэтому они используются в крупных компаниях стационарно.

Одно из самых прогрессивных направлений разведки и защиты информации от утечки – использование тепловизоров. Приборы дорогостоящие, но мобильные и обладают высокой чувствительностью. Они могут регистрировать сигналы мощностью 1 мкВт. А принцип действия основан на выделении тепла любым техническим устройством.

На сегодня чаще всего используются электромагнитные локаторы разной конфигурации:

Общим для всех этих устройств является то, что их задача состоит в выделении сигнала передатчика.

Существуют приборы, которые делают анализ телефонной линии благодаря применению нелинейной локации, но они не используются в широких массах из-за сложности настройки и получения неоднозначных результатов.

Важно уделить достаточное внимание защите от подключения посторонних технических каналов утечки. Можно обезопасить связь от индуктивных наводок и предотвратить утечку охраняемой информации с помощью генераторов шума. Устройство можно использовать в телефоне, оно зашумляет телефонные линии, которые были совместно проложены, во всех диапазонах звуковых частот.

Такая простая методика или поможет владельцу телефона и остановит несанкционированную передачу информации, или как минимум усложнит задачу мошеннику. Эффективность будет наблюдаться в любом случае.

Возникновение технических каналов утечки информации – не редкость, поэтому важно знать о них больше для того, чтобы защитить себя и свою конфиденциальность в разговорах или в момент передачи сообщения.

Утечка информации, или Как организации уберечь себя от мошенничества в сети

Основатель компании Alpha Juris, юрист

специально для ГАРАНТ.РУ

Цифровые технологии с каждым днем все больше проникают во все сферы человеческой деятельности. Поэтому перед многими руководителями достаточно острым стоит вопрос хранения и передачи данных в сети, а также обеспечения безопасности от утечки информации в цифровом поле.

Под утечкой информации подразумевается незаконное получение либо передача защищенных сведений (таких, как персональные данные, коммерческая, государственная тайна и пр.). Утечка информации может быть как умышленной, так и непредумышленной (случайной), что не отменяет вины лица или группы лиц, причастных к этому. Поскольку данное правонарушение является достаточно обобщенным, может касаться наиболее разных видов информации, иметь различные субъективные и объективные стороны, нет точной статьи, регулирующей его.

Но при этом факт утечки является составным элементом иных правонарушений, установленных:

Из СМИ нам не понаслышке известно о разных примерах утечек, например, в 2020 году в сеть, утекли паспортные данные более 1,1 млн россиян, принимавших участие в голосовании по поправкам к Конституции РФ. А годом ранее общественности была представлена информация об утечке данных пользователей портала «Госуслуги».

Однако законодательство на сегодняшний день никак не регулирует способы защиты от утечки информации, поэтому как крупным организациям, так и представителям МСБ следует самостоятельно изучить наиболее возможные способы защиты от данной угрозы.

Работа с сотрудниками как способ защиты от утечки информации

Насколько банально это может показаться, но, согласно статистическим исследованиям «Лаборатории Касперского», более 60% корпоративных данных попадает не в те руки именно из-за действий самих работников компании без преднамеренного вмешательства. Причем зачастую это происходит именно из-за невнимательности либо халатности сотрудников. Так, наиболее примечательными примерами в данном случае могут быть:

Многие даже крупные компании зачастую пренебрегают обучением IT-культуре собственных работников, ограничиваясь лишь такими формальностями, как заключение соглашения о неразглашении коммерческой тайны и персональных данных. Руководству в первую очередь следует разъяснить персоналу важность кибер-безопасности, провести соответствующий обучающие тренинги самостоятельно либо с привлечением сторонних специалистов.

Например, в ноябре 2020 года произошла утечка данных программы лояльности «РЖД Бонус». Причиной тому стала халатность сотрудника, который оставил информацию в открытом доступе.

Работодателям следует установить дисциплинарную ответственность за утечку информации в ТК РФ. Напомним, ст. 192 Трудового кодекса установлено три вида дисциплинарных взысканий – замечание, увольнение, выговор, а для государственных служащих еще и предупреждение о неполном должностном соответствии (ч. 1 ст. 57 Федерального закона от 27 июля 2004 г. № 79-ФЗ «О государственной гражданской службе Российской Федерации»). При этом в локальных нормативных актах необходимо не просто указать причину применения наказания «за утечку информации», а максимально детально изъяснить все возможные факторы.

Если говорить о сотрудниках, то также достаточно распространенной причиной утечки данных являются и преднамеренные действия. Чаще всего это происходит из-за отсутствия мотивации у работников, харрасмента со стороны коллег либо руководства, а также неправомерного увольнения. Способы защиты для руководителей в данном случае схожи с описанными выше – поддержание корпоративной культуры, материальная и нематериальная мотивация сотрудников и соблюдение требований трудового законодательства.

Если же правонарушение все-таки было совершено и повлекло негативные последствия, следует обращаться в правоохранительные органы с целью привлечения виновного к административной либо уголовной ответственности.

На сегодняшний день утечка информации участилась из-за введенных в результате пандемии COVID-19 ограничительных мер. Так, многие работодатели, которые перевели сотрудников на дистанционную работу, не обеспечили должным образом сохранность конфиденциальной информации, например, не предоставив им рабочие ПК, а предоставив возможность трудиться на личных.

Как защититься от утечки информации при помощи кибербезопасности

Далеко не всегда утечка данных в организации происходит исключительно из-за действий работников, часто виной этому становится слабая защищенность именно с технической точки зрения. Способов защиты в данном случае множество, следует выделить лишь основные из них:

Вышеописанный перечень является далеко не исчерпывающим, однако при соблюдении этих требований руководителям бизнеса будет значительно проще обезопасить себя от утечки ценной информации.

Тест: Ответы на тест информационная безопасность

Тема: Ответы на тест информационная безопасность

Тип: Тест | Размер: 21.35K | Скачано: 285 | Добавлен 26.12.14 в 15:40 | Рейтинг: +3 | Еще Тесты

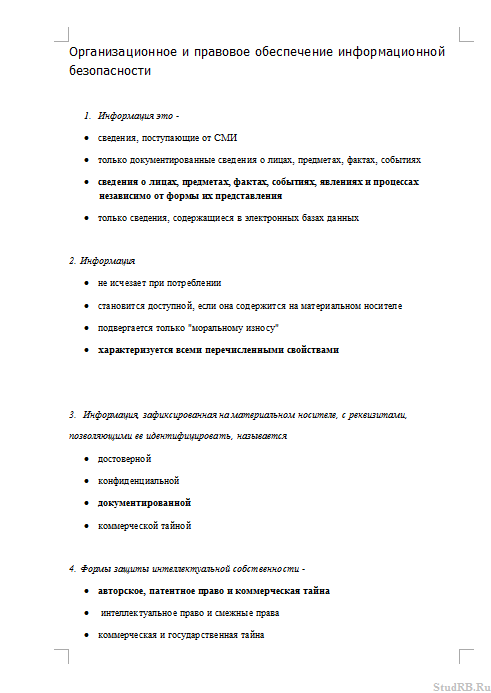

· сведения, поступающие от СМИ

· только документированные сведения о лицах, предметах, фактах, событиях

· сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

· только сведения, содержащиеся в электронных базах данных

· не исчезает при потреблении

· становится доступной, если она содержится на материальном носителе

· подвергается только «моральному износу»

· характеризуется всеми перечисленными свойствами

3. Информация, зафиксированная на материальном носителе, с реквизитами,

позволяющими ее идентифицировать, называется

· документированной

· авторское, патентное право и коммерческая тайна

· интеллектуальное право и смежные права

· коммерческая и государственная тайна

· гражданское и административное право

5. По принадлежности информационные ресурсы подразделяются на

· государственные, коммерческие и личные

· государственные, не государственные и информацию о гражданах

· информацию юридических и физических лиц

· официальные, гражданские и коммерческие

6. К негосударственным относятся информационные ресурсы

· созданные, приобретенные за счет негосударственных учреждений и организаций

· созданные, приобретенные за счет негосударственных предприятий и физических

· полученные в результате дарения юридическими или физическими лицами

· указанные в п.1-3

8. По доступности информация классифицируется на

· открытую информацию и государственную тайну

· конфиденциальную информацию и информацию свободного доступа

· информацию с ограниченным доступом и общедоступную информацию

· виды информации, указанные в остальных пунктах

9. К конфиденциальной информации относятся документы, содержащие

· государственную тайну

· сведения о золотом запасе страны

10. Запрещено относить к информации ограниченного доступа

· информацию о чрезвычайных ситуациях

· информацию о деятельности органов государственной власти

· документы открытых архивов и библиотек

· все, перечисленное в остальных пунктах

11. К конфиденциальной информации не относится

· персональные данные о гражданах

· «ноу-хау»

12. Вопросы информационного обмена регулируются (. ) правом

· гражданским

13. Согласно ст.132 ГК РФ интеллектуальная собственность это

· информация, полученная в результате интеллектуальной деятельности индивида

· литературные, художественные и научные произведения

· изобретения, открытия, промышленные образцы и товарные знаки

· исключительное право гражданина или юридического лица на результаты

интеллектуальной деятельности

14. Интеллектуальная собственность включает права, относящиеся к

· литературным, художественным и научным произведениям, изобретениям и

· исполнительской деятельности артиста, звукозаписи, радио- и телепередачам

· промышленным образцам, товарным знакам, знакам обслуживания, фирменным

наименованиям и коммерческим обозначениям

· всему, указанному в остальных пунктах

15. Конфиденциальная информация это

· сведения, составляющие государственную тайну

· сведения о состоянии здоровья высших должностных лиц

· документированная информация, доступ к которой ограничивается в

соответствии с законодательством РФ

· данные о состоянии преступности в стране

16. Какая информация подлежит защите?

· информация, циркулирующая в системах и сетях связи

· зафиксированная на материальном носителе информация с реквизитами,

позволяющими ее идентифицировать

· только информация, составляющая государственные информационные ресурсы

· любая документированная информация, неправомерное обращение с которой

может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу

17. Система защиты государственных секретов определяется Законом

· «Об информации, информатизации и защите информации»

· «О государственной тайне»

18. Государственные информационные ресурсы не могут принадлежать

· всем перечисленным субъектам

19. Из нижеперечисленных законодательных актов наибольшей юридической силой в вопросах информационного права обладает

· Указ Президента «Об утверждении перечня сведений, относящихся к

государственной тайне»

· Закон «Об информации, информатизации и защите информации»

20. Классификация и виды информационных ресурсов определены

· Законом «Об информации, информатизации и защите информации»

· всеми документами, перечисленными в остальных пунктах

21. Определение понятия «конфиденциальная информация» дано в

· 2 Законе «О государственной тайне»

· 3 Законе «Об информации, информатизации и защите информации»

22. Формой правовой защиты литературных, художественных и научных произведений является (. ) право

· авторское

23. Запрещено относить к информации с ограниченным доступом

· законодательные акты, информацию о чрезвычайных ситуациях и информацию о

деятельности органов государственной власти (кроме государственной тайны)

· только информацию о чрезвычайных ситуациях

· только информацию о деятельности органов государственной власти (кроме

· документы всех библиотек и архивов

24. Формой правовой защиты изобретений является

· институт коммерческой тайны

· патентное право

· все, перечисленное в остальных пунктах

25. К коммерческой тайне могут быть отнесены

· сведения не являющиеся государственными секретами

· сведения, связанные с производством и технологической информацией

· сведения, связанные с управлением и финансами

· сведения, перечисленные в остальных пунктах

26. Является ли авторское право, патентное право и КТ формами защиты интеллектуальной собственности?

· только авторское и патентное

· защищенные новшества

· общеизвестные новые технологии

· опубликованные технические и технологические новинки

28. Каким законом в РФ защищаются права исполнителей и производителей фонограмм?

· «О правовой охране программ для ЭВМ и баз данных»

· «Об авторском праве и смежных правах»

· «Патентный закон РФ»

· закон еще не принят

29. Закон «Об авторском праве и смежных правах» защищает права

· исполнителей (актеров, певцов и т.д.)

· организации эфирного и кабельного вещания

· всех лиц, перечисленных в остальных пунктах

30. Какой законодательный акт содержит сведения по защите коммерческой тайны?

· Закон «Об авторском праве и смежных правах»

· Закон «О коммерческой тайне»

· Закон «О правовой охране программ для ЭВМ и баз данных»

31. К информации ограниченного доступа не относится

· размер золотого запаса страны

· персональные данные

32. Система защиты государственных секретов

· основывается на Уголовном Кодексе РФ

· регулируется секретными нормативными документами

· определена Законом РФ «О государственной тайне»

· осуществляется в соответствии с п.1-3

33. Действие Закона «О государственной тайне» распространяется

· на всех граждан и должностных лиц РФ

· только на должностных лиц

· на граждан, которые взяли на себя обязательство выполнять требования

законодательства о государственной тайне

· на всех граждан и должностных лиц, если им предоставили для работы закрытые

сведения

34. К государственной тайне относится.

· информация в военной области

· информация о внешнеполитической и внешнеэкономической деятельности государства

· информация в области экономики, науки и техники и сведения в области разведывательной и оперативно-розыскной деятельности

· все выше перечисленное

35. Документы, содержащие государственную тайну снабжаются грифом

· указанным в п.1-3

36. Гриф «ДСП» используется

· для секретных документов

· для документов, содержащих коммерческую тайну

· как промежуточный для несекретных документов

37. Порядок засекречивания состоит в установлении следующих принципов:

· целесообразности и объективности

· необходимости и обязательности

· законности, обоснованности и своевременности

· всех выше перечисленных

38. Предельный срок пересмотра ранее установленных грифов секретности составляет

· 5 лет

39. Срок засекречивания сведений, составляющих государственную тайну

· ограничен 30 годами

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы