журнал аудита заполнен до предела что делать

Управление журналом аудита и безопасности

Относится к:

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для параметра Политики безопасности управления аудитом и безопасностью журналов безопасности.

Справочники

Этот параметр политики определяет, какие пользователи могут указывать параметры аудита доступа к объекту для отдельных ресурсов, таких как файлы, объекты Active Directory и ключи реестра. Эти объекты указывают свои списки управления доступом к системе (SACL). Пользователь, которому назначено это право пользователя, также может просматривать и очищать журнал безопасности в viewer событий. Дополнительные сведения о политике аудита доступа к объекту см. в этой информации.

Возможные значения

Рекомендации

Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

По умолчанию этот параметр — администраторы на контроллерах домена и на автономных серверах.

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Администраторы |

| Параметры по умолчанию для автономного сервера | Администраторы |

| Действующие параметры по умолчанию для контроллера домена | Администраторы |

| Действующие параметры по умолчанию для рядового сервера | Администраторы |

| Действующие параметры по умолчанию для клиентского компьютера | Администраторы |

Управление политикой

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой.

Для активации этого параметра политики не требуется перезагрузка компьютера.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Аудит доступа к объекту не выполняется, если вы не включаете их с помощью редактора локальной групповой политики, консоли управления групповой политикой (GPMC) или средства командной строки Auditpol.

Дополнительные сведения о политике аудита доступа к объекту см. в этой информации.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Любой пользователь с правом управления аудитом и журналом безопасности может очистить журнал Безопасности, чтобы удалить важные доказательства несанкционированной деятельности.

Противодействие

Убедитесь, что только группа локальных администраторов имеет право пользователя на управление аудитом и журналом безопасности.

Возможное влияние

Ограничение права пользователя журнала аудита и безопасности на локализованную группу администраторов — это конфигурация по умолчанию.

Предупреждение: Если этим пользователям назначены группы, не соответствующие локальной группе администраторов, удаление этого права пользователя может вызвать проблемы с производительностью в других приложениях. Прежде чем удалить это право из группы, изучите, зависят ли приложения от этого права.

Управление журналом аудита администратора в Exchange Server

Ведение журнала аудита администратора Exchange Server позволяет создавать запись журнала при каждом запуске указанного cmdlet. Записи журнала предоставляют вам сведения о том, что было запускать, какие параметры были использованы, кто управлял этим кодлетом и какие объекты были затронуты. Дополнительные сведения о журнале аудита администратора см. в журнале аудита администратора в Exchange Server.

Что нужно знать перед началом работы

Предполагаемое время для завершения каждой процедуры: менее 5 минут

Для выполнения этой процедуры можно использовать только PowerShell. Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

Для выполнения этой процедуры (процедур) необходимы соответствующие разрешения. Чтобы узнать о необходимых разрешениях, см. запись «Ведение журнала аудита администратора» в разделе Exchange инфраструктуры и разрешений PowerShell.

При ведении журнала аудита действий администратора для репликации параметров конфигурации, указанных для контроллеров домена в организации, используется Active Directory. В зависимости от параметров репликации внесенные изменения могут быть применены не сразу к всем серверам Exchange 2016 и Exchange 2019 в вашей организации.

На компьютерах, на которых во время изменения конфигурации открыта Командная консоль Exchange, изменения конфигурации журнала аудита обновляются каждые 60 минут. Если изменения необходимо применить немедленно, Командная консоль Exchange на каждом компьютере должна быть закрыта и снова открыта.

После запуска команды может пройти до 15 минут, прежде чем она появится в результатах поиска журнала аудита. Это связано с тем, что перед поиском необходимо выполнить индексацию записей журнала аудита. Если команда не появляется в журнале аудита администратора, подождите несколько минут и снова выполните поиск.

Как задать командлеты для аудита

По умолчанию в журналах аудита создается запись для каждого выполняемого командлета. Если ведение журнала аудита включено впервые и необходимо, чтобы это действие выполнялось далее, список аудита командлетов изменять не требуется. Если вы ранее указали командлеты для аудита и теперь хотите аудит всех командлетов, вы можете проверять все командлеты, указав символ звездочки () с параметром * AdminAuditLogCmdlets в командлете Set-AdminAuditLogConfig, как показано в следующей команде.

Вы можете указать, какие из этих групп необходимо проверять, предоставив список групп с помощью параметра AdminAuditLogCmdlets. В списке командлетов для аудита можно указать определенные командлеты, командлеты с подстановочным знаком «звездочка» (*) или и те и другие. Записи в списке разделяются запятыми. Допустимы следующие значения:

В этом примере выполняется аудит командлетов, указанных в предыдущем списке.

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-AdminAuditLogConfig.

Как задать параметры для аудита

По умолчанию в журналах аудита создается запись для каждого выполняемого командлета, независимо от указанных параметров. Если ведение журнала аудита включено впервые и необходимо, чтобы это действие выполнялось далее, список аудита параметров изменять не требуется. Если вы ранее указали параметры для аудита и теперь хотите аудит всех параметров, вы можете это сделать, указав символ звездочки () с параметром * AdminAuditLogParameters в командлете Set-AdminAuditLogConfig, как показано в следующей команде.

Можно указать параметры, которые необходимо проверять с помощью параметра AdminAuditLogParameters. В списке параметров для аудита можно указать отдельные параметры, параметры с подстановочным знаком «звездочка» (*) или и те и другие. Записи в списке разделяются запятыми. Допустимы следующие значения:

Для создания записи журнала аудита при запуске команды команда должна включать по крайней мере один или несколько параметров, которые существуют по крайней мере в одном или более командлетах, указанных с параметром AdminAuditLogCmdlets.

В этом примере выполняется аудит параметров, указанных в предыдущем списке.

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-AdminAuditLogConfig.

Как задать срок хранения для журнала аудита действий администратора

Время хранения журнала аудита определяет период, в течение которого будут храниться записи журнала аудита. При превышении времени хранения записи журнала она удаляется. Значение по умолчанию 90 дней.

Время хранения журнала аудита можно указать с точностью до дня или до секунды. Во втором случае используйте формат dd.hh.mm:ss, где:

dd. Количество дней для сохраняемой записи журнала аудита

hh. Количество часов для сохраняемой записи журнала аудита

mm. Количество минут для сохраняемой записи журнала аудита

ss. Количество секунд для сохраняемой записи журнала аудита

Для времени хранения журнала аудита можно установить меньшее значение по сравнению с текущим временем хранения. При этом все записи журнала аудита, длительность хранения которых превысит новое время хранения, будут удалены. > Если для времени хранения установлено значение 0, все записи в журнале аудита будут удалены системой Exchange. > Рекомендуем назначить разрешения, гарантирующие, что изменять время хранения журнала аудита могут только пользователи с высоким уровнем доверия.

В этом примере указывается время хранения, равное двум годам и шести месяцам.

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-AdminAuditLogConfig.

Как включить или отключить ведение журнала для командлетов с глаголом Test

По умолчанию командлеты, начинающиеся с глагола Test, не заносятся в журнал. Причиной этого является то, что командлеты Test могут создавать большой объем данных за короткий период времени. Включать ведение журнала командлетов Test рекомендуется только на короткий период времени.

Эта команда включает ведение журнала командлетов Test.

Эта команда отключает ведение журнала командлетов Test.

Дополнительные сведения о синтаксисе и параметрах см. в статье Set-AdminAuditLogConfig.

Как отключить ведение журнала аудита действий администратора

Чтобы отключить ведение журнала аудита действий администратора, используйте указанную ниже команду.

Как включить ведение журнала аудита действий администратора

Чтобы включить ведение журнала аудита действий администратора, используйте указанную ниже команду.

Как просмотреть параметры, касающиеся ведения журнала аудита действий администратора

Чтобы просмотреть параметры, касающиеся ведения журнала аудита действий администратора, которые вы настроили в организации, используйте указанную ниже команду.

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

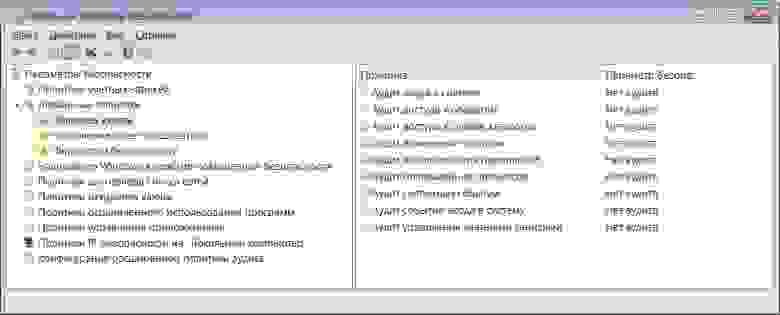

Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Объяснение

Чтобы разобраться в причине подобного поведения, надо залезть «под капот» операционной системы. Начнем с того, что разберемся с базовыми и расширенными политиками аудита.

До Windows Vista были только одни политики аудита, которые сейчас принято называть базовыми. Проблема была в том, что гранулярность управления аудитом в то время была очень низкой. Так, если требовалось отследить доступ к файлам, то включали категорию базовой политики «Аудит доступа к объектам». В результате чего помимо файловых операций в журнал безопасности сыпалась еще куча других «шумовых» событий. Это сильно усложняло обработку журналов и нервировало пользователей.

Microsoft услышала эту «боль» и решила помочь. Проблема в том, что Windows строится по концепции обратной совместимости, и внесение изменений в действующий механизм управления аудитом эту совместимость бы убило. Поэтому вендор пошел другим путем. Он создал новый инструмент и назвал его расширенными политиками аудита.

Суть инструмента заключается в том, что из категорий базовых политик аудита сделали категории расширенных политик, а те, в свою очередь, разделили на подкатегории, которые можно отдельно включать и отключать. Теперь при необходимости отслеживания доступа к файлам в расширенных политиках аудита необходимо активировать только подкатегорию «Файловая система», входящую в категорию «Доступ к объектам». При этом «шумовые» события, связанные с доступом к реестру или фильтрацией сетевого трафика, в журнал безопасности попадать не будут.

Гигантскую путаницу во всю эту схему вносит то, что наименования категорий базовых политик аудита и расширенных не совпадают, и по началу может показаться, что это абсолютно разные вещи, однако это не так.

Приведем таблицу соответствия наименования базовых и расширенных категорий управления аудитом

| Наименование базовых политик аудита | Наименование расширенной политики аудита |

| Аудит доступа к службе каталогов | Доступ к службе каталогов (DS) |

| Аудит доступа к объектам | Доступ к объектам |

| Аудит использования привилегий | Использование прав |

| Аудит входа в систему | Вход/выход |

| Аудит событий входа в систему | Вход учетной записи |

| Аудит изменения политики | Изменение политики |

| Аудит системных событий | Система |

| Аудит управления учетными записями | Управление учетными записями |

| Аудит отслеживания процессов | Подробное отслеживание |

Важно понимать, что и базовые и расширенные категории по сути управляют одним и тем же. Включение категории базовой политики аудита приводит к включению соответствующей ей категории расширенной политики аудита и, как следствие, всех ее подкатегорий. Во избежание непредсказуемых последствий Microsoft не рекомендует одновременное использование базовых и расширенных политик аудита.

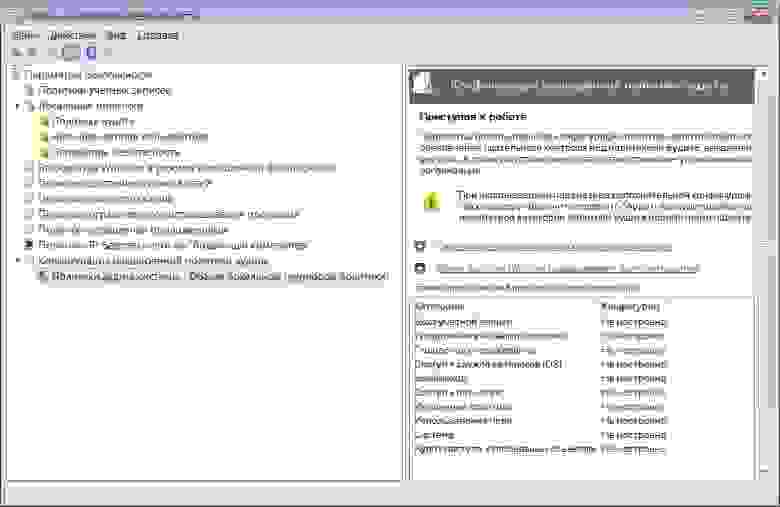

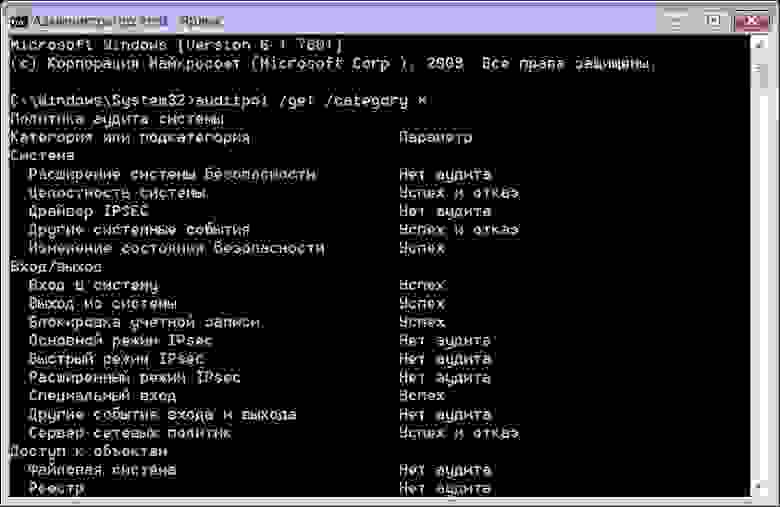

Теперь настало время разобраться с тем, где хранятся настройки аудита. Для начала введем ряд понятий:

| Наименование средства | Отображаемые политики аудита | Сохраняемые политики аудита |

| «Базовые политики аудита» оснастки «Локальные политики безопасности» | Эффективные политики аудита | Эффективные политики аудита, сохраненные политики аудита |

| «Расширенные политики аудита» оснастки «Локальные политики безопасности» | Файл %SystemRoot%\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv | |

| Утилита auditpol | Сохраненные параметры аудита | Эффективные параметры аудита, сохраненные параметры аудита |

Поясним таблицу на примерах.

Отдельного комментария требует порядок отображения параметров аудита в «Базовых политиках аудита» оснастки «Локальные политики безопасности». Категория базовой политики аудита отображается как установленная, если установлены все подкатегории соответствующей ей расширенной политики аудита. Если хотя бы одна из них не установлена, то политика будет отображаться как не установленная.

Администратор с помощью команды auditpol /set /category:* установил все подкатегории аудита в режим «Аудит успехов». При этом если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то напротив каждой категории будет установлено «Аудит успеха».

В «Базовых политиках аудита» оснастки «Локальные политики безопасности» эти сведения об аудите не отображаются, так как во всех категориях не определена одна или более подкатегорий. В «Расширенных политиках аудита» оснастки «Локальные политики безопасности» эти сведения не отображаются, так как оснастка работает только c параметрами аудита, хранящимися в файле %SystemRoot%\System32\GroupPolicy\Machine\Microsoft\Windows NT\Audit\audit.csv.

В чем суть проблемы?

По началу может показаться, что все это и не проблема вовсе, но это не так. То, что все инструменты показывают параметры аудита по разному, создает возможность к злонамеренному манипулированию политиками и, как следствие, результатами аудита.

Рассмотрим вероятный сценарий

Пусть в корпоративной сети работает технологическая рабочая станция на базе Windows 7.

Машина не включена в домен и выполняет функции робота, ежедневно отправляющего отчетность в контролирующие органы. Злоумышленники тем или иным образом получили на ней удаленный доступ с правами администратора. При этом основная цель злоумышлеников — шпионаж, а задача — оставаться в системе незамеченными. Злоумышленники решили скрытно, чтоб в журнале безопасности не было событий с кодом 4719 «Аудит изменения политики», отключить аудит доступа к файлам, но при этом чтобы все инструменты администрирования говорили, что аудит включен. Для достижения поставленной задачи они выполнили следующие действия:

Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

На одну операцию удаления файла, каталога или ключа реестра операционная система генерирует последовательность событий с кодами 4663 и 4660. Проблема в том, что из всего потока событий данную парочку не так уж просто связать друг с другом. Для того чтобы это сделать, анализируемые события должны обладать следующими параметрами:

Событие 1. Код 4663 «Выполнена попытка получения доступа к объекту». Параметры события:

«ObjectType» = File.

«ObjectName» = имя удаляемого файла или каталога.

«HandleId» = дескриптор удаляемого файла.

«AcessMask» = 0x10000 (Данный код соответствует операции DELETE. С расшифровкой всех кодов операций можно ознакомиться на сайте Microsoft).

Событие 2. Код 4660 «Объект удален».

Параметры события:

«HandleId» = «HandleId события 1»

«System\EventRecordID» = «System\EventRecordID из события 1» + 1.

С удалением ключа (key) реестра всё то же самое, только в первом событии с кодом 4663 параметр «ObjectType» = Key.

Отметим, что удаление значений (values) в реестре описывается другим событием (код 4657) и подобных проблем не вызывает.

Особенности удаления файлов в Windows 10 и Server 2019

В Windows 10 / Server 2019 процедура удаления файла описывается двумя способами.

В чем суть проблемы?

Проблема заключается в том, что узнать кто удалил файл или каталог, становится нетривиальной задачей. Вместо банального поиска соответствующего события по журналу безопасности необходимо анализировать последовательности событий, что вручную делать довольно трудоемко. На хабре даже по этому поводу была статья: «Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell».

Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Эта проблема состоит из двух подпроблем:

В чем суть проблемы?

Помимо затруднения поиска операций переименования файлов подобная особенность журналирования не позволяет отследить полный жизненный цикл объектов файловой системы или ключей реестра. В результате чего на активно используемом файловом сервере становится крайне затруднительно определить историю файла, который многократно переименовывался.

Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Windows не позволяет отследить создание каталога файловой системы и ключа реестра. Это заключается в том, что операционная система не генерирует событие, в котором содержалось бы имя создаваемого каталога или ключа реестра, и параметры которого указывали бы на то, что это именно операция создания.

В чем суть проблемы?

Эта проблема существенно затрудняет проведение расследований инцидентов информационной безопасности. Нет никаких разумных объяснений тому, что в журналах не фиксируется данная информация.

Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

Наличие проблемы подтверждено на русских редакциях Windows 7/10/Server 2019.

Описание проблемы

В русских версиях Windows есть ошибка, приводящая систему управления аудитом безопасности в нерабочее состояние.

Симптомы

Причины

Проблема возникает, если администратор активировал хотя бы одну из «сбойных» подкатегорий расширенных политик аудита. К подобным сбойным категориям, в частности, относятся:

Рекомендации по решению проблемы

Если проблема еще не произошла, то не активируйте указанные «сбойные» подкатегории. Если события этих подкатегорий очень нужны, то пользуйтесь утилитой auditpol для их активации или же управляйте аудитом с помощью базовых политик.

Если проблема произошла, то необходимо:

В чем суть проблемы?

Наличие данной проблемы уменьшает количество событий безопасности, которые можно контролировать штатным образом через расширенные политики аудита, а также создает угрозы отключения, блокирования и дестабилизации управления системой аудита в корпоративной сети.

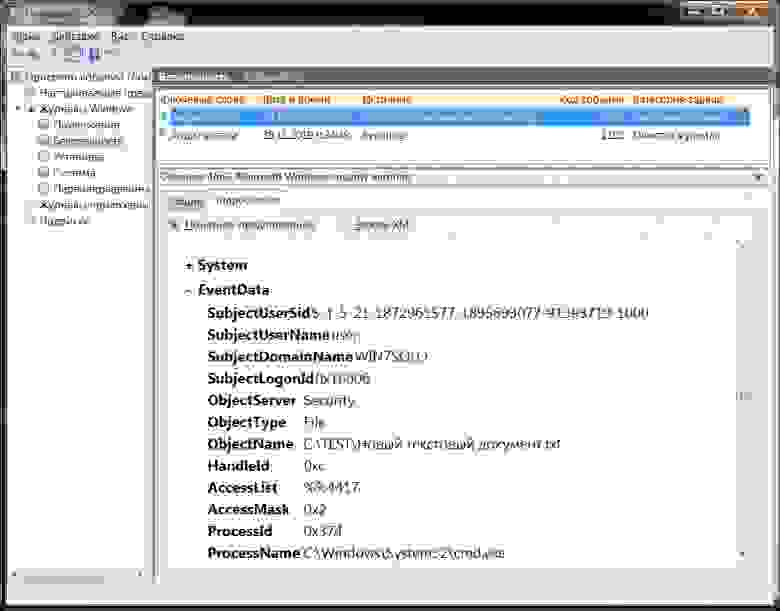

Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

Наличие проблемы подтверждено на Windows 7. Проблема отсутствует в Windows 10/Server 2019.

Описание проблемы

Это очень странная проблема, которая была обнаружена чисто случайно. Суть проблемы в том, что в операционной системе есть лазейка, позволяющая обойти аудит создания файлов.

Из командной строки выполним команду: echo > «c:\test\Новый текстовый документ.txt»

Наблюдаем:

По факту создания файла в журнале безопасности появилось событие с кодом 4663, содержащее в поле «ObjectName» имя создаваемого файла, в поле «AccessMask» значение 0x2 («Запись данных или добавление файла»).

Для выполнения следующих экспериментов очистим папку и журнал событий.

В журнале событий данное действие никак не отразилось. Также никаких записей не будет, если с помощью того же контекстного меню создать «Точечный рисунок».

Как и в случае с созданием файла через командную строку в журнале появилось событие с кодом 4663 и соответствующим наполнением.

В чем суть проблемы?

Конечно создание текстовых документов или картинок особого вреда не представляет. Однако, если «Проводник» умеет обходить журналирование файловых операций, то это смогут сделать и вредоносы.

Данная проблема является, пожалуй, наиболее значимой из всех рассмотренных, поскольку серьезно подрывает доверие к результатам работы аудита файловых операций.

Заключение

Приведенный перечень проблем не исчерпывающий. В процессе работы удалось споткнуться о еще довольно большое количество различных мелких недоработок, к которым можно отнести использование локализованных констант в качестве значений параметров ряда событий, что заставляет писать свои анализирующие скрипты под каждую локализацию операционной системы, нелогичное разделение кодов событий на близкие по смыслу операции, например, удаление ключа реестра — это последовательность событий 4663 и 4660, а удаление значения в реестре — 4657, ну и еще по мелочи…

Справедливости ради отметим, что несмотря на все недостатки система журналирования событий безопасности в Windows имеет большое количество положительных моментов. Исправление указанных здесь критических проблем может вернуть системе корону лучшего решения по журналированию событий безопасности из коробки.

MAKE WINDOWS SECURITY EVENT LOGGING GREAT AGAIN!