как посмотреть файлы игры на андроид без рут прав

Программа для взлома мобильных игр на Android без root прав

Хакерские программы для взлома мобильных игр на Андроид достаточно популярны в своих кругах. Связано это с тем, что очень много начинающих геймеров не хотят играть по правилам, особенно когда дело касается покупки внутриигровой валюты.

С моральной точки зрения взлом игр — это неправильное мероприятие, потому что создатели игр вкладывают свои деньги и свой труд в разработку этих самых игр с целью на этом заработать. Но широта нашей души не позволяет пользоваться платными продуктами, когда есть возможность получить их бесплатно, тем более когда в открытом доступе есть инструменты для взлома игр.

Кстати под «взломом» можно понимать разные вещи. В этой статье пойдет речь о программах, которые помогут вам взломать игру на вашем телефоне Андроид, с целью получить платные бонусы бесплатно.

Хакерские программы для игр на Андроид

Любой взлом осуществляется с помощью использования специальных программ, которые могут сделать 2 вещи:

взломать игру таким образом, чтобы вы смогли совершать в играх бесплатные покупки — это самый простой спосо б, который происходит практически в автоматическом режиме;

взломать игру таким образом, чтобы увеличить объем внутриигровой валюты — это более сложный способ, который требует некоторых специальных знаний лично от вас, плю с требует работу «руками».

Типичные хакерские приложения для взлома игр на Андроид работают с предоставлением им root-прав на устройстве, но есть такие, которым этого не требуется.

Онлайн-игры предполагают наличие серверов, где сохраняется вся информация. Поэтому взлом таких игр связан со взломом серверов, а это совсем другая история, которую нельзя выполнить какой-нибудь одной программой для взлома, да еще чтобы она была в открытом доступе. Скажем так, что даже если у вас получится на своем устройстве взломать онлайн-игру, то при первом же подключении к серверам фактор взлома раскроется и вам скорее в се го прилетит «бан».

Хакерские приложения для взлома игр на Андроид без root-прав

Перечисленные хакерские программы рассчитаны для взлома простых игр на Андроид, у которых обеспечение безопасности стоит на втором месте. Поэтому список доступных игр для взлома этими программами очен ь и о чень ограничен — это главный недостаток подобного софта.

Несколько таких программ:

Apk Editor. В настоящее время это самая мощная программа для взлома APK-файлов без root-прав. При этом возможности этой программы не ограничиваются только «корректировкой» внутриигрового баланса, а рассчитаны на куда более широкое применение, например удаление рекламы, замена фонов в игре, изменение макета игры и др.

Чтобы иметь более широкий круг игр, которые можно взломать на своем устройстве, лучше использовать программы, для которых будут необходимы root-права, как правило, возможности таких программ выглядят мощнее, чем у программ без root-прав.

Хакерские программы для взлома игр на Андроид с предоставлением root-прав

GameCih. По своей функциональности эта программа мало чем отличается от Game Killer, то есть «работает» также с «числовыми» составляющими в игре на Андроид.

Xmod Games. Эта программа облегчает сам игровой процесс и дает вам явное преимущество перед други ми игроками, она имеет большое количество модификаци й для настройки разных процессов в разных играх.

Lucky Patcher. Это достаточно мощный софт с очень широкими возможностями. Например, данная программа позволяет запускать «пиратские» игры в обход лицензии, расширяет функционал в игре, предоставляя вам неоспоримые преимущества и мн. др.

Game G u ardian. Данная программа рассчитана для взлома приложений на «числовые» значения.

Game Hacker. Это т софт рассчитан помочь вам «накрутить» опыт и внутриигровую валюту.

Cheat Engine. Данная программа обладает широким набором инструментов для взлома игр на телефоне. Она может «подкорректировать» валюту, опыт, характеристики персонажа и многое-многое другое. «Работает» как со старым и, так и новыми Андроид-играми.

Заключение

Любые хакерские программы для Андроид-игр — это, в первую очередь, сделка с вашей совестью. Мы ни к чему не призываем и ни от чего не отговариваем, но что есть, то есть — использование таких программ — это нарушение авторских прав создателей игр, а это уже какая-никакая, но ответственность.

Мы будем очень благодарны

если под понравившемся материалом Вы нажмёте одну из кнопок социальных сетей и поделитесь с друзьями.

Топ приложений по взлому игр на Андроид

Любители игр на планшетах и смартфонах часто задумываются о взломе приложений на ОС Android. Это обусловлено высокими ценами на игровую валюту для покупки снаряжения, артефактов и других полезных дополнений. Но как это сделать правильно и безопасно для цифрового устройства? В этом помогут специальные программы для взлома игр.

↑ Особенности взлома игр

↑ Как взламывать игры без рут доступа

Рассмотренные в рамках данного раздела статьи, приложения, могут использоваться без открытия рут прав. Но такие программы имеют ограниченный перечень игр. Обычно это простейшие игрушки, безопасность которых на минимальном уровне.

↑ 1. Lucky Patcher

Требуется Андроид: 4.0+

Русский интерфейс: Да

Разработчик: Chelpa

Скачать с нашего сервера Lucky Patcher

↑ 2. CreeHack

Требуется Android: 2.0+

Русский интерфейс: да

Разработчик: Creeplays

Разработал: Dominik Schuermann

Скачать с нашего сервера CreeHack

↑ 3. APK Editor Pro

Как взломать игру с рут доступом

Требуется Android: 3.0 +

Русский интерфейс: Да

Скачать с нашего сервера APK Editor Pro

↑ 4. Freedom

Скачать с нашего сервера Freedom

↑ 5. Game Killer

Разработчик: luomao2000

Русский интерфейс: Нет

Версия андроид: 4+

Скачать с нашего сервера Game Killer

↑ 6. GameCIH

Русский интерфейс: Нет

Версия андроид: 4+

Скачать с нашего сервера GameCIH

↑ 7. XModGames

Требуется Android: 2.3+

Русский интерфейс: да

Разработчик: Xmodgames Team

Скачать с нашего сервера XModGames

↑ 8. GameGuardian

Требуется Android: 4+

Русский интерфейс: Да

Скачать с нашего сервера GameGuardian

↑ 9. Game Hacker

Требуется Андроид: 4.0+

Русский интерфейс: Нет

Скачать с нашего сервера Game Hacker

А каким взломщиком пользуетесь вы? Не стесняйтесь делиться своим опытом и мнением. Может именно ваши рекомендации помогут другим игрокам.

Являюсь руководителем проекта, люблю андроид. Слежу за новинками, новостями, а так же помогаю решить проблему возникшую у пользователей в андроид смартфонах!

Для того чтобы воспользоваться полными возможностями сайта, пожалуйста авторизуйтесь с помощью социальных сетей.

Как посмотреть файлы игры на андроид

При установке приложений, ОС Android не спрашивает пользователя о конечной папке инсталляции. Такой подход упрощает установку игр и программ, но усложняет поиск apk или папки с приложением для удаления остаточных файлов.

Какая папка содержит установленные приложения

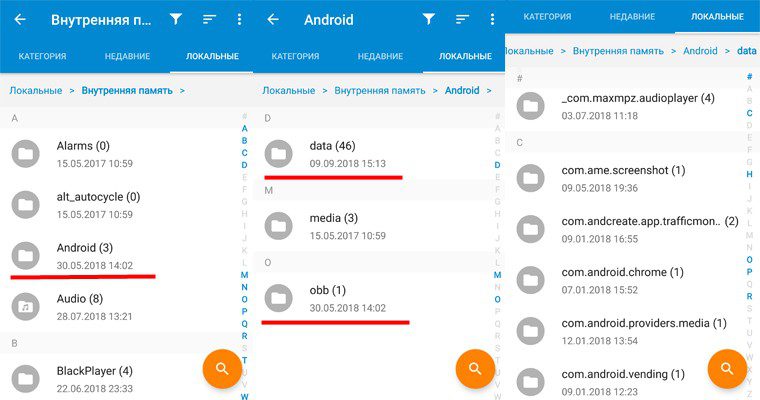

Расположение данных в ОС Android – стандартизировано. А каждому типу файлов присвоена соответствующая папка. Для приложений такая папка зовется Android, и находится во внутренней памяти. При этом внутри содержаться ещё две папки:

В папке Data хранятся данные приложений. В Obb – кэш игр. Иногда приложение занимает обе папки – данные в Data, а кэш в Obb, но чаще подобное расположение касается только игр. Другие файлы, что появляются в процессе использования приложений, хранятся в соответствующих папках для музыки или изображений.

Когда приложения устанавливаются в корневую папку

Стоит отметить, что далеко не все приложения попадают в папку Android – некоторые программы сохраняются в корне внутреннего накопителя (то есть они лежат там же, где и папка Android, а не внутри ее). К примеру, для приложений Viber или Titanium Backup система в корне создает папки Viber и Titanium Backup, а внутри этих папок сохраняются файлы, которые вы получаете через данные приложения: все данные, кэш, а так же другие файлы, появляющиеся в процессе использования – картинки, стикеры, базы данных и т.д., сохраняются внутри созданных папок. Если вы хотите зайти и почистить их, то путь до них выглядит так: Внутренний накопитель->Viber. На некоторых устройствах “внутренний накопитель” может называться “внутренняя память”.

Где храняться apk?

При загрузке apk с google play или с других сайтов, файлы попадают в папку “Download”, и полный путь к apk будет таким: внутренний накопитель->Download. В этот каталог попадают вообще все загруженные из интернета файлы. Поэтому для удобства в системе предусмотрена категория, которая так и называется APK. Зайдя в этот каталог вы увидите только апк файлы, загруженные на ваше устройство. Чтобы попасть в эту категорию откройте проводник (который установлен по умолчанию на вашем андроид устройстве), выберите закладку “Категории” и кликните по иконке APK.

Вывод

Большинство APK приложений и программ сохраняются в папке «Android». Если приложение в этой папке отсутствует, тогда искать следует в корневой папке внутреннего накопителя (встроенной памяти), как показано в статье.

Статья была Вам полезна?

Поставьте оценку — поддержите проект!

/rating_half.png)

/rating_off.png)

Андрей Подкин

При использовании приложений под Android иногда появляются вопросы: «А где приложение хранит созданные файлы?», «Можно ли до них достучаться?» и «Удалятся ли файлы при удалении приложения?» Давайте попробуем посмотреть, где же приложение может хранить свои данные и какие последствия это имеет для пользователя.

Внутреннее хранилище данных

Смысл следует непосредственно из названия. Внутреннее хранилище (internal storage) располагается всегда в памяти смартфона вне зависимости от того, есть ли возможность установки карты памяти (и тем более того, вставлена ли она). Эта область памяти является защищенной. Находится в системном разделе /data. По умолчанию все файлы, которые там располагаются, доступны только тому приложению, которое их создало. Разумеется, можно сделать файлы доступными для других приложений, но это надо делать специально. Если приложение не открывает файлы для доступа извне, достучаться к ним можно будет только получив root.

Назначение хранилища понятно: внутренние защищенные данные, к которым не должно быть нерегламентированного доступа. Проблемы (с точки зрения пользователя) могут быть в следующих случаях:

Пример: приложение «Лекции по истории России». В приложении хороший контент (и по содержанию, и по качеству звука). Но сохраняется он во внутреннюю память. На бюджетных устройствах, где этой памяти мало, становится затруднительным закачать заранее много лекций, а потом, отключившись от интернета, слушать их. Второй проблемой становится собственно регламент доступа к данным. Даже если ограничиться тематикой истории, у меня есть аудиофайлы, полученные из трех источников: данное приложение, подкасты и аудиоверсии роликов с youtube. Хочется взять и объединить навек в их земной юдоли под владычеством всесильным Властелина Мордора их все в единый плейлист, и слушать его одним аудиоплеером. Но на смартфоне без root это сделать невозможно.

Внешнее хранилище «личных» данных

С точки зрения разработчика, кроме внутреннего хранилища данных, для персональных целей приложения есть еще внешнее хранилище. Оно необязательно размещается на карте памяти. Это может быть и внутренняя память смартфона, но весь раздел с такими данными размещается в общем доступе. В корне раздела есть папка Android/data, а в ней — подпапки с именами пакетов приложений.

Плюсы такого подхода очевидны: данные доступны извне для целей пользователя. А если это карта памяти, то и емкость может быть ограничена только вашими финансами (в продаже уже можно найти карты памяти на 400 гигабайт). Минусы тоже понятны: в любой момент любое приложение (конечно, имеющее разрешение на доступ к «внешним» данным) может взять и стереть чужие файлы. Также файлы будут удалены системой при удалении приложения (или при очистке его данных).

Пример приложения: подкаст-менеджер BeyondPod (более-менее свежей версии, раньше файлы хранились по-другому). Пользователь имеет доступ к скачанным подкастам и может легко удалять их (например, в целях экономии места) или слушать их во внешнем плеере.

Общее внешнее хранилище

Располагается в корне «внешнего» раздела на одном уровне с папкой «Android». Предназначается для хранения данных, разделяемых между разными приложениями. Обычно в документации Google в качестве примера приводят картинки (фото с камеры — папка DCIM). Основная проблема данных файлов: они никогда не удаляются автоматически. Даже если приложение вы удалили.

Пример: мессенджер Telegram. После того, как вы удалили приложение, загруженные файлы никуда не исчезают. Они продолжают спокойно лежать на накопителе данных, занимая драгоценное место.

Как можно удалить файлы, не удаляя приложения

Здесь важно ввести еще одну классификацию файлов приложений. Она справедлива для внутреннего хранилища и для внешнего хранилища личных данных. Все данные делятся на два типа: собственно данные и кэш.

Данные (папка data) — некие файлы, которые, по логике Google, нужны для постоянной работы с ними. Если полностью их удалить, то приложение поведет себя точно так же, как если бы его переустановили (удалили и заново установили). Частичное удаление файлов может не привести ни к каким неприятным последствиям. Но важно понимать, какие конкретно данные вы удаляете (например, очевидно, что скачанные файлы подкастов можно удалять совершенно свободно — это не повлияет на работоспособность подкаст-менеджера).

Кэш — временные данные, которые сформированы в ходе работы приложения и нужны для ускорения этой работы. Например, данные, которые часто нужны в интернете, загружаются и в дальнейшем вместо загрузки открываются локально (разумеется, кэш может обновляться, чтобы не показывать устаревшие данные). Удалять кэш любого приложения можно совершенно спокойно, это штатная операция.

Очистка памяти и кэша вызывается из настроек приложения. Кнопка «Очистить кэш» очищает только кэш, а кнопка «Очистить данные» — и кэш, и данные приложения.

Удаление файлов приложения из общего внешнего хранилища выполняется только вручную. Более того, даже оценка того, от какого приложения эти файлы остались, тоже выполняется вручную.

Содержание статьи

Иногда некоторые приложения на Android чем-то не устраивают пользователя. В качестве примера можно привести назойливую рекламу. А то бывает и так — всем хороша программа, да только перевод в ней или кривой, или вовсе отсутствует. Или, например, программа триальная, а получить полную версию возможности нет. Как же изменить ситуацию?

Введение

В этой статье мы поговорим о том, как разобрать пакет APK с приложением, рассмотрим его внутреннюю структуру, дизассемблируем и декомпилируем байт-код, а также попробуем внести в приложения несколько изменений, которые могут принести нам ту или иную выгоду.

Чтобы сделать все это самостоятельно, потребуются хотя бы начальные знания языка Java, на котором пишутся приложения для Android, и языка XML, который используется в Android повсеместно — от описания самого приложения и его прав доступа до хранения строк, которые будут выведены на экран. Также понадобится умение обращаться со специализированным консольным софтом.

Итак, что же представляет собой пакет APK, в котором распространяется абсолютно весь софт для Android?

Декомпиляция приложений

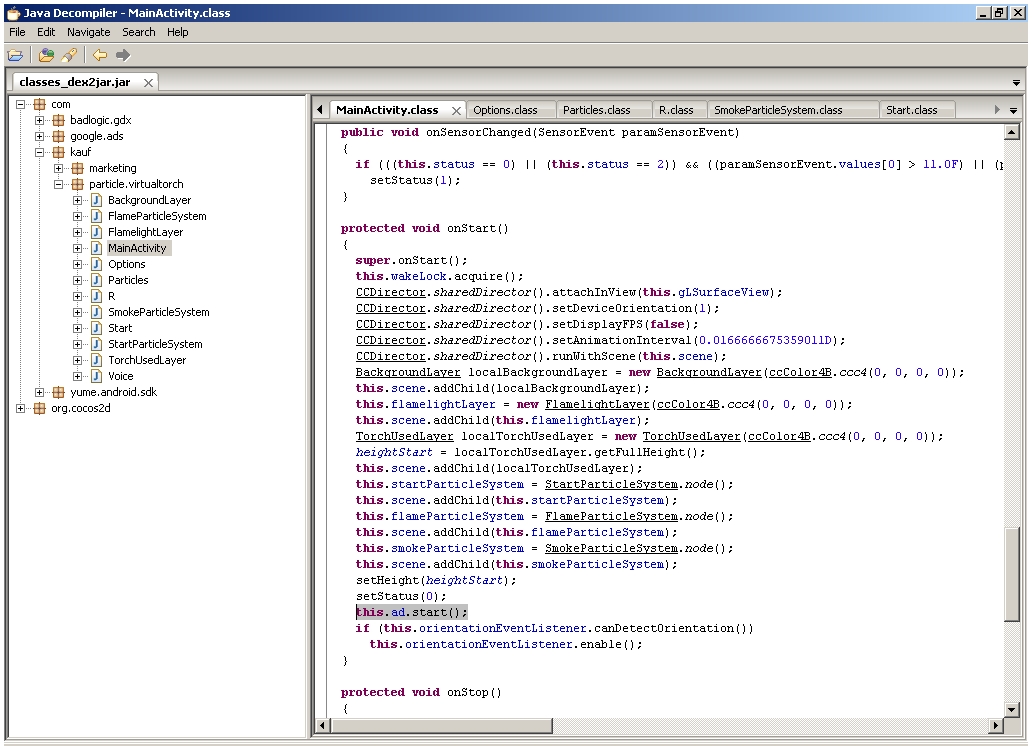

В статье мы работали только с дизассемблированным кодом приложения, однако если в большие приложения вносить более серьезные изменения, разобраться в коде smali будет гораздо сложнее. К счастью, мы можем декомпилировать код dex в Java-код, который будет хоть и не оригинальным и не компилируемым обратно, но гораздо более легким для чтения и понимания логики работы приложения. Чтобы сделать это, нам понадобятся два инструмента:

Использовать их следует так. Сначала запускаем dex2jar, указывая в качестве аргумента путь до apk-пакета:

В результате в текущем каталоге появится Java-пакет mail.jar, который уже можно открыть в jd-gui для просмотра Java-кода.

Устройство APK-пакетов и их получение

Пакет приложения Android, по сути, является обычным ZIP-файлом, для просмотра содержимого и распаковки которого никаких специальных инструментов не требуется. Достаточно иметь архиватор — 7zip для Windows или консольный unzip в Linux. Но это что касается обертки. А что внутри? Внутри же у нас в общем случае такая структура:

Перечисленные файлы и каталоги есть если не во всех, то, пожалуй, в абсолютном большинстве APK. Однако стоит упомянуть еще несколько не столь распространенных файлов/каталогов:

Этот каталог используют производители игр, помещая туда движок игры, написанный на C/C++, а также создатели высокопроизводительных приложений (например, Google Chrome). С устройством разобрались. Но как же получить сам файл пакета интересующего приложения? Поскольку без рута с устройства забрать файлы APK не представляется возможным (они лежат в каталоге /data/app), а рутить не всегда целесообразно, имеется как минимум три способа получить файл приложения на компьютер:

Какой из них использовать — дело вкуса; мы предпочитаем использовать отдельные приложения, поэтому опишем использование Real APK Leecher, тем более что написан он на Java и, соответственно, работать будет хоть в винде, хоть в никсах.

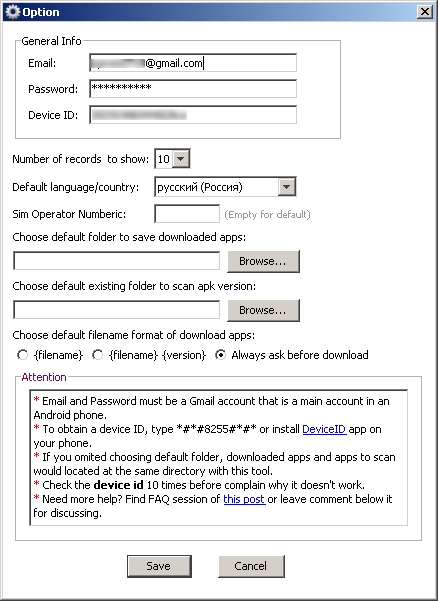

После запуска программы необходимо заполнить три поля: Email, Password и Device ID — и выбрать язык. Первые два — e-mail и пароль твоего гуглоаккаунта, который ты используешь на устройстве. Третий же является идентификатором устройства, и его можно получить, набрав на номеронабирателе код ##8255## и затем найдя строку Device ID. При заполнении надо ввести только ID без префикса android-.

Хакер #170. Малварь для OS X

После заполнения и сохранения нередко выскакивает сообщение «Error while connecting to server». Оно не имеет отношения к Google Play, поэтому смело его игнорируй и ищи интересующие тебя пакеты.

Просмотр и модификация

Допустим, ты нашел интересующий тебя пакет, скачал, распаковал… и при попытке просмотра какого-нибудь XML-файла с удивлением обнаружил, что файл не текстовый. Чем же его декомпилировать и как вообще работать с пакетами? Неужели необходимо ставить SDK? Нет, SDK ставить вовсе не обязательно. На самом деле для всех шагов по распаковке, модификации и упаковке пакетов APK нужны следующие инструменты:

Использовать все эти инструменты можно и по отдельности, но это неудобно, поэтому лучше воспользоваться более высокоуровневым софтом, построенным на их основе. Если ты работаешь в Linux или Mac OS X, то тут есть инструмент под названием apktool. Он позволяет распаковывать ресурсы в оригинальный вид (в том числе бинарные XML- и arsc-файлы), пересобирать пакет с измененными ресурсами, но не умеет подписывать пакеты, так что запускать утилиту signer придется вручную. Несмотря на то что утилита написана на Java, ее установка достаточно нестандартна. Сначала следует получить сам jar-файл:

Далее нам понадобится скрипт-обвязка для запуска apktool (он, кстати, доступен и для Windows), включающий в себя еще и утилиту aapt, которая понадобится для запаковки пакета:

Далее просто сваливаем содержимое обоих архивов в каталог

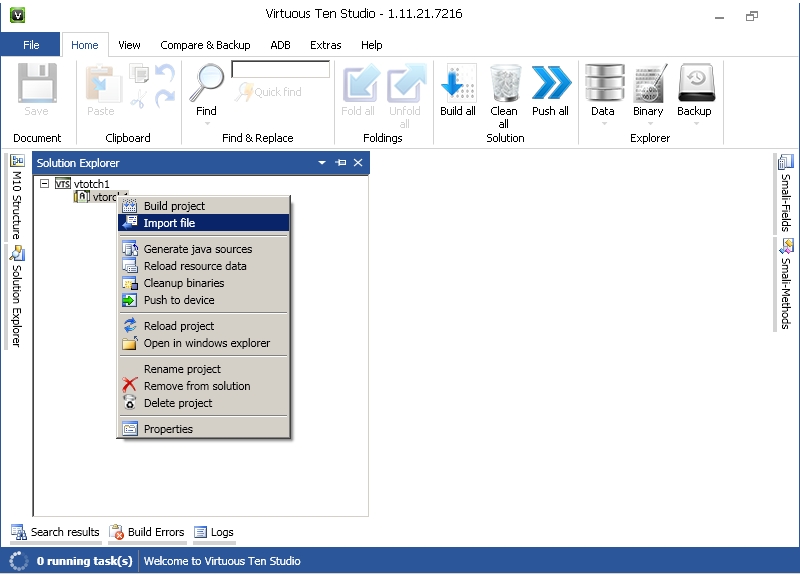

Если же ты работаешь в Windows, то для нее есть превосходный инструмент под названиемVirtuous Ten Studio, который также аккумулирует в себе все эти инструменты (включая сам apktool), но вместо CLI-интерфейса предоставляет пользователю интуитивно понятный графический интерфейс, с помощью которого можно выполнять операции по распаковке, дизассемблированию и декомпиляции в несколько кликов. Инструмент этот Donation-ware, то есть иногда появляются окошки с предложением получить лицензию, но это, в конце концов, можно и потерпеть. Описывать его не имеет никакого смысла, потому что разобраться в интерфейсе можно за несколько минут. А вот apktool, вследствие его консольной природы, следует обсудить подробнее.

Рассмотрим опции apktool. Если вкратце, то имеются три основные команды: d (decode), b (build) и if (install framework). Если с первыми двумя командами все понятно, то что делает третья, условный оператор? Она распаковывает указанный UI-фреймворк, который необходим в тех случаях, когда ты препарируешь какой-либо системный пакет.

Рассмотрим наиболее интересные опции первой команды:

Пользоваться apktool очень просто, для этого достаточно указать одну из команд и путь до APK, например:

После этого в каталоге mail появятся все извлеченные и дизассемблированные файлы пакета.

Препарирование. Отключаем рекламу

Теория — это, конечно, хорошо, но зачем она нужна, если мы не знаем, что делать с распакованным пакетом? Попробуем применить теорию с пользой для себя, а именно модифицируем какую-нибудь софтину так, чтобы она не показывала нам рекламу. Для примера пусть это будет Virtual Torch — виртуальный факел. Для нас эта софтина подойдет идеально, потому что она под завязку набита раздражающей рекламой и к тому же достаточно проста, чтобы не потеряться в дебрях кода.

После этого в каталоге com.kauf.particle.virtualtorch появится файловое дерево, похожее на описанное в предыдущем разделе, но с дополнительным каталогом smali вместо dex-файлов и файлом apktool.yml. Первый содержит дизассемблированный код исполняемого dex-файла приложения, второй — служебную информацию, необходимую apktool для сборки пакета обратно.

Первое место, куда мы должны заглянуть, — это, конечно же, AndroidManifest.xml. И здесь мы сразу встречаем следующую строку:

Нетрудно догадаться, что она отвечает за предоставление приложению полномочий на использование интернет-соединения. По сути, если мы хотим просто избавиться от рекламы, нам, скорее всего, достаточно будет запретить приложению интернет. Попытаемся это сделать. Удаляем указанную строку и пробуем собрать софтину с помощью apktool:

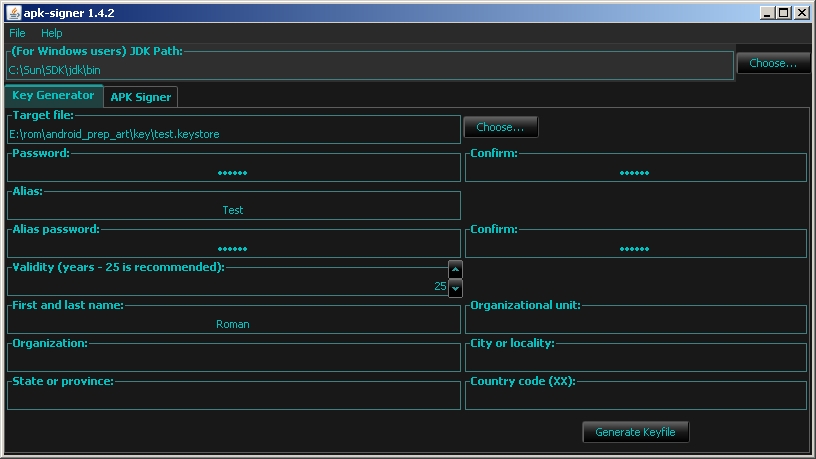

В каталоге com.kauf.particle.virtualtorch/build/ появится результирующий APK-файл. Однако установить его не получится, так как он не имеет цифровой подписи и контрольных сумм файлов (в нем просто нет каталога META-INF/). Мы должны подписать пакет с помощью утилиты apk-signer. Запустили. Интерфейс состоит из двух вкладок — на первой (Key Generator) создаем ключи, на второй (APK Signer) подписываем. Чтобы создать наш приватный ключ, заполняем следующие поля:

Остальные поля, в общем-то, необязательны — но необходимо заполнить хотя бы одно.

WARNING

Чтобы подписать приложение с помощью apk-signer, ты должен установить Android SDK и указать полный путь до него в настройках приложения.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Теперь этим ключом можно подписать APK. На вкладке APK Signer выбираем только что сгенерированный файл, вводим пароль, алиас ключа и пароль к нему, затем находим файл APK и смело жмем кнопку «Sign». Если все пройдет нормально, пакет будет подписан.

Так как мы подписали пакет нашим собственным ключом, он будет конфликтовать с оригинальным приложением, а это значит, что при попытке обновить софтину через маркет мы получим ошибку.

Цифровая подпись необходима только стороннему софту, поэтому если ты занимаешься модификацией системных приложений, которые устанавливаются копированием в каталог /system/app/, то подписывать их не нужно.

После этого скидываем пакет на смартфон, устанавливаем и запускаем. Вуаля, реклама пропала! Вместо нее, однако, появилось сообщение, что у нас нет интернета или отсутствуют соответствующие разрешения. По идее, этого могло бы и хватить, но сообщение выглядит раздражающе, да и, если честно, нам просто повезло с тупым приложением. Нормально написанная софтина, скорее всего, уточнит свои полномочия или проверит наличие интернет-соединения и в противном случае просто откажется запускаться. Как быть в этом случае? Конечно, править код.

Обычно авторы приложений создают специальные классы для вывода рекламы и вызывают методы этих классов во время запуска приложения или одной из его «активностей» (упрощенно говоря, экранов приложения). Попробуем найти эти классы. Идем в каталог smali, далее com (в org лежит только открытая графическая библиотека cocos2d), далее kauf (именно туда, потому что это имя разработчика и там лежит весь его код) — и вот он, каталог marketing. Внутри находим кучу файлов с расширением smali. Это классы, и наиболее примечателен из них класс Ad.smali, по названию которого нетрудно догадаться, что именно он выводит рекламу.

Мы могли бы изменить логику его работы, но гораздо проще будет тупо убрать вызовы любых его методов из самого приложения. Поэтому выходим из каталога marketing и идем в соседний каталог particle, а затем в virtualtorch. Особого внимания здесь заслуживает файл MainActivity.smali. Это стандартный для Android класс, который создается Android SDK и устанавливается в качестве точки входа в приложение (аналог функции main в Си). Открываем файл на редактирование.

Внутри находится код smali (местный ассемблер). Он довольно запутанный и трудный для чтения в силу своей низкоуровневой природы, поэтому мы не будем его изучать, а просто найдем все упоминания класса Ad в коде и закомментируем их. Вбиваем строку «Ad» в поиске и попадаем на строку 25:

Здесь создается поле ad для хранения объекта класса Ad. Комментируем с помощью установки знака ### перед строкой. Продолжаем поиск. Строка 423:

Здесь происходит создание объекта. Комментируем. Продолжаем поиск и находим в строках 433, 435, 466, 468, 738, 740, 800 и 802 обращения к методам класса Ad. Комментируем. Вроде все. Сохраняем. Теперь пакет необходимо собрать обратно и проверить его работоспособность и наличие рекламы. Для чистоты эксперимента возвращаем удаленную из AndroidManifest.xml строку, собираем пакет, подписываем и устанавливаем.

Оп-па! Реклама пропала только во время работы приложения, но осталась в главном меню, которое мы видим, когда запускаем софтину. Так, подождите, но ведь точка входа — это класс MainActivity, а реклама пропала во время работы приложения, но осталась в главном меню, значит, точка входа другая? Чтобы выявить истинную точку входа, вновь открываем файл AndroidManifest.xml. И да, в нем есть следующие строки:

Они говорят нам (и, что важнее, андроиду) о том, что активность с именем Start должна быть запущена в ответ на генерацию интента (события) android.intent.action.MAIN из категории android.intent.category.LAUNCHER. Это событие генерируется при тапе на иконку приложения в ланчере, поэтому оно и определяет точку входа, а именно класс Start. Скорее всего, программист сначала написал приложение без главного меню, точкой входа в которое был стандартный класс MainActivity, а затем добавил новое окно (активность), содержащее меню и описанное в классе Start, и вручную сделал его точкой входа.

Открываем файл Start.smali и вновь ищем строку «Ad», находим в строках 153 и 155 упоминание класса FirstAd. Он тоже есть в исходниках и, судя по названию, как раз и отвечает за показ объявлений на главном экране. Смотрим дальше, идет создание экземпляра класса FirstAd и интента, по контексту имеющего отношение к этому экземпляру, а дальше метка cond_10, условный переход на которую осуществляется аккурат перед созданием экземпляра класса:

Скорее всего, программа каким-то случайном образом вычисляет, нужно ли показывать рекламу на главном экране, и, если нет, перескакивает сразу на cond_10. Ок, упростим ей задачу и заменим условный переход на безусловный:

Больше упоминаний FirstAd в коде нет, поэтому закрываем файл и вновь собираем наш виртуальный факел с помощью apktool. Копируем на смартфон, устанавливаем, запускаем. Вуаля, вся реклама исчезла, с чем нас всех и поздравляем.

Итоги

Эта статья лишь краткое введение в методы вскрытия и модификации Android-приложений. За кадром остались многие вопросы, такие как снятие защиты, разбор обфусцированного кода, перевод и замена ресурсов приложения, а также модификация приложений, написанных с использованием Android NDK. Однако, имея базовые знания, разобраться во всем этом — лишь вопрос времени.

/rating_on.png)