Удаленный ipc что это

Удаление стандартных общих ресурсов C$, ADMIN$, IPC$

Ключевые слова: стандартные общие ресурсы, шары, C$, ADMIN$, IPC$, net share

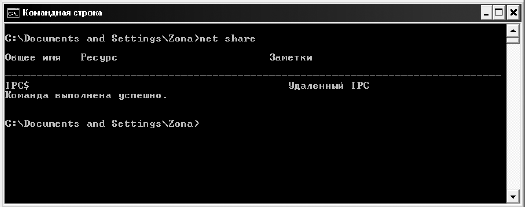

чтобы убедиться, что у вашего компьютера есть такие «расшаренные» ресурсы, как c$, admin$, ipc$ и другие в этом же духе.

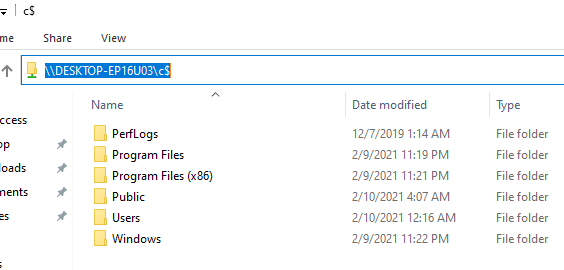

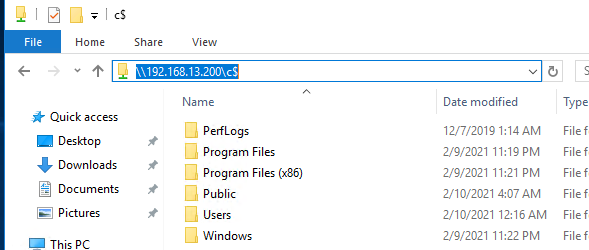

Если кто-либо в вашей сети обладает правами администратора, то он может запросто посмотреть ваш диск. Например, ваш компьютер в локальном домене организации носит имя “my_pc”. В таком случае для доступа к вашему диску C: достаточно ввести путь в проводнике “\my_pcc$”. Попробуйте сами сделать это. Если у вас есть права администратора, то введите подобную команду, заменив имя своего компьютра на имя компьютера соседа.

Для чего я все это рассказываю? Чтобы вы поняли, насколько вы «открыты» другим по-умолчанию. Конечно, это только один из аспектов вашей безопасности при работе в сети, но им тоже нельзя пренебрегать. Итак, как отключить все это безобразие?

Добавьте или измените следующие значения:

| Операционная система | Параметр | Тип | Значение |

| Windows 2000 Server | AutoShareServer | REG_DWORD | 0 |

| Windows 2000 Professional | AutoShareWks | REG_DWORD | 0 |

Однако, этот метод не уберёт sharing с IPC$. Для того что бы полностью избавиться от всех административных шарингов, создайте BAT или CMD файлик следующего содержания, и вставьте его в автозагрузку.

net share c$ /delete

net share admin$ /delete

net share ipc$ /delete

Если в вашей системе есть дополнительный диск D:, то можно добавить такую строку:

net share d$ /delete

Последние команды можно записать в исполняемый bat-файл (например, del_share.bat) и запускать в автозагрузке или вручную.

Также есть утилита LanSafety, которая сама сделает за вас все это.

Вот и все. Заметочка вышла небольшая, но, надеюсь, полезная.

Глава 10

Что такое IPC$? Я слышал, что через него возможен удаленный взлом? Нужно ли отключать этот ресурс, если да, то как это сделать?

IPC$, или Inter-Process Communication, представляет собой специальный административный ресурс, предназначенный для создания именованных каналов. Посредством последних компьютеры обмениваются в Сети различной служебной информацией. IPC$ также служит для дистанционного управления сервером (рис. 10.1).

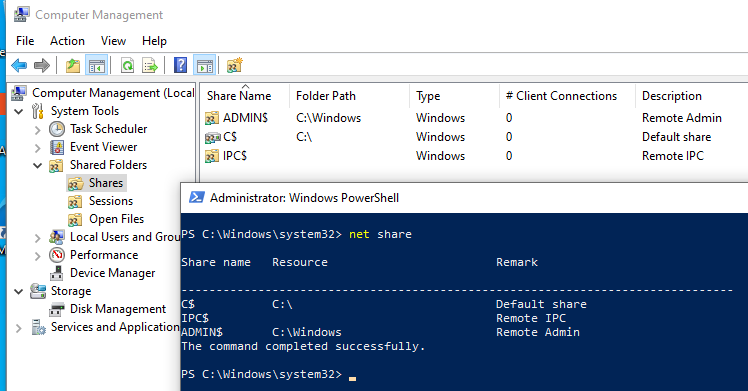

Рис. 10.1. Включение сетевой службы обмена информацией IPC$

Чтобы решить, отключать данный ресурс или нет, необходимо учесть следующее:

¦ если это рабочая станция, которой нужно управлять удаленно, лучше не отключать;

¦ если рабочая станция не требует удаленного администрирования, можно и отключить;

¦ если это сервер, то отключать и вовсе не стоит, так как к нему будет невозможно достучаться по сети.

Отключается IPC$ через CMD командой net share ipc$ /delete (после перезагрузки данный ресурс все равно сам включается, поэтому можно написать соответствующий BAT-файл и поместить его в автозагрузку).

Мой компьютер находится в локальной сети. Необходимо сделать так, чтобы машина предоставляла открытые для общего доступа ресурсы, и вместе с тем так, чтобы скрытые общие ресурсы C$, D$ и др. были недоступны. Как это сделать?

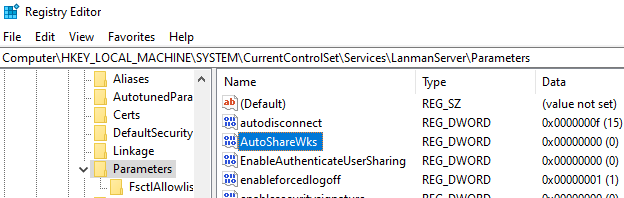

Все, что вам необходимо сделать, – это создать параметр AutoshareWks типа DWORD c нулевым значением в следующем разделе: [HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\lanmanserver\parameters].

Что такое спуффинг и как от него защититься?

Фактически, спуффинг – это подмена. В данном случае имеется в виду IP-спуф-финг, то есть подмена IP. Подмена, при которой злонамеренный пользователь, воспользовавшись чужим IP-адресом, находящимся в пределах доверенной зоны IP-адресов, или авторизованным внешним адресом, выдает себя за объект, которому можно доверять. Чаще всего для защиты от IP-спуффинга применяют метод привязки IP-адреса к адресу сетевой карты (MAC-адрес), но и этот способ несовершенен: в настоящее время известны утилиты, подменяющие текущий MAC.

Что такое сниффинг и существуют ли от него конкретные меры защиты?

В простейшем случае под сниффингом подразумевается перехват пакетов по Сети. Более конкретно: сниффер переводит сетевую карту (там, где он установлен) в так называемый «неразборчивый режим», благодаря которому машина злоумышленника захватывает все сетевые пакеты, даже те, которые ей не предназначены. Пример сниффера – Cain & Abel. В качестве защиты при построении локальной сети можно порекомендовать использование свитчей (коммутатор), а не хабов (концентратор), а также использование протоколов, не передающих данные в открытом виде (SSH, SSL, Kerberos). Но и в этом случае возможен перехват пакетов с помощью продвинутых техник (например, ARP Poizoning).

Что такое фишинг и можно ли от него защититься?

Фишинг представляет собой технику обмана посетителей сайта. Суть: посетитель заходит на сайт, очень похожий на оригинал, заполняет графы, требующие ввода конфиденциальной информации (номер кредитной карты, пароль и т. д.). Далее вся эта информация отправляется злоумышленнику, создавшему этот лже-сайт. Инструменты защиты от фишинга можно найти в новейших версиях интернет-обозревателей, а также в антивирусных пакетах и межсетевых экранах. Однако же следует признать, что и по сей день эффективного способа защиты от фишинга не существует. Главный инструмент защиты в данном случае – это бдительность пользователя.

Известно, что многие вирусы подменяют системные файлы своими. Как определить эту подмену?

Чтобы всегда быть в курсе подобных «проделок», необходимо включить функцию уведомления о защите файлов. Делается это путем внесения в реестр по адресу HKEY_ LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Sys-temFileProtection параметра типа DWORD ShowPopups равного 1.

Как в IE очистить запомненные пароли?

В Internet Explorer интегрирована достаточно удобная вещь – автозаполнение и запоминание пароля. Чтобы стереть запомненные пароли, достаточно сделать следующее: в IE зайти в Сервис > Свойства обозревателя > Содержание > Личные данные > Автозаполнение, затем нажать кнопку Очистить пароли.

Каким образом я могу скрыть адреса посещенных сайтов, которые автоматически высвечиваются в адресной строке, когда я ввожу новый адрес?

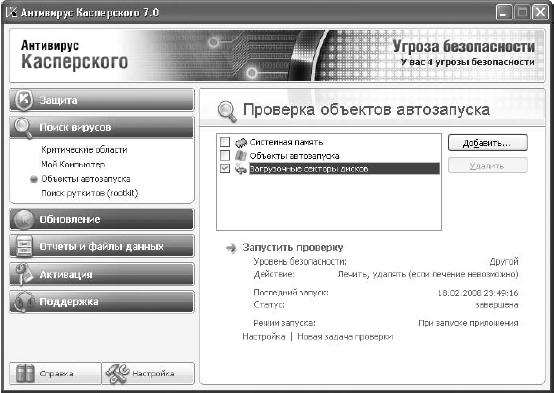

После проверки «Касперским» выяснилось, что в системе изменена главная загрузочная запись. Что это может быть и как восстановить первоначальное состояние загрузочной записи (рис. 10.2)?

Рис. 10.2. Проверить загрузочные записи?

Скорее всего, измененный загрузчик – последствия boot-вируса, хотя не исключено, что загрузчик изменился и не по причине вирусной инфекции. Восстановить загрузчик можно из консоли восстановления: для этого необходимо загрузиться в Recovery Console и прописать команды fix mbr и fix boot. Загрузиться в Recovery Console можно через загрузочный ХР-диск, выбрав Repair Windows XP instaLLation ® и Recovery ConsoLe ©. Однако восстановление таким образом – не лучший способ. В большинстве случаев загрузчик все же не восстанавливается. Решение подобных проблем под силу лишь специализированному ПО, в качестве яркого примера которого можно привести ADINF32.

Подскажите, где в «Антивирусе Касперского 7.0» прописываются обновления. А то при переустановке системы придется загружать все обновления снова.

Обновления – папка с базами располагается по адресу and Set-tings\All Users\Application Data\Kaspersky Lab\AVP7\Bases.

Какой из браузеров можно считать самым безопасным?

Учитывая результаты многочисленных тестов, можно сказать, что ни один из ныне существующих браузеров не является безопасным на 100 %. Между тем некоторые из продуктов все же можно считать достаточно безопасными. Одним из таких продуктов является Opera.

Ситуация такая: мой компьютер в локальной сети и выход в Интернет у меня через карточку. Лимит старой карточки исчерпан, но ввести новые логин и пароль возможности нет, так как при попытке входа на какой-либо сайт не появляется окно аутентификации с сервером (все настройки прокси-сервера правильные). Как вернуть окно ввода логина и пароля?

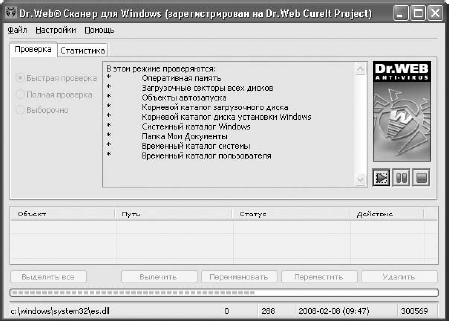

При загрузке системы «Антивирус Касперского», который ранее работал без сбоев, почему-то перестал запускаться; при попытке принудительного запуска он тоже сам отключается. Что это может быть и как с этим бороться?

Скорее всего, ваша система инфицирована вирусом, отключающим «Антивирус Касперского». Подобная «зараза», скорее всего, настроена на отключение и других популярных антивирусных продуктов. Выход – загрузиться с чистой среды, например с загрузочного диска (Windows LiveCD). Далее, как вариант, под этой средой проверить систему антивирусом, не требующим установки (такой антивирус может быть запущен с флэшки, как пример – популярный продукт Dr.Web CureIt Сканер (рис. 10.4), который можно скачать с официального сайта Dr.Web).

Рис. 10.3. Управление паролями

Рис. 10.4. Сканер CureIt в действии

Проверил свой жесткий диск «Касперским» и в дистрибутивах Panda Titanium обнаружил самый настоящий вирус! Как быть?

Скорее всего, файл ничем не инфицирован, и поднимать тревогу не стоит. Большинство антивирусных программ время от времени срабатывают при проверке файлов других антивирусов.

Я начинающий системный администратор и хотел бы узнать ваше мнение о том, какую из серверных операционных систем можно считать наиболее надежной и производительной?

Из серверных операционных систем я бы порекомендовал FREE BSD. Сам ее использую уже год. Эта система зарекомендовала себя как самая безопасная, при этом ее производительность также на достаточно высоком уровне.

Мой межсетевой экран постоянно сообщает о пришедших откуда-то пакетах с флагом «syn». Что это значит?

Скорее всего, вашу машину кто-то или что-то (сетевой червь, к примеру) сканирует. Сканирование, как правило, является подготовкой к атаке. Поэтому вам есть над чем задуматься.

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

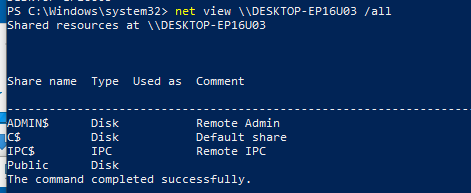

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

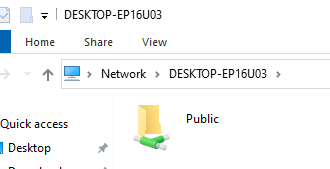

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

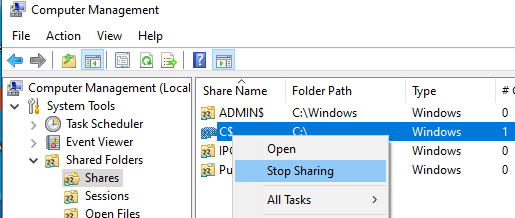

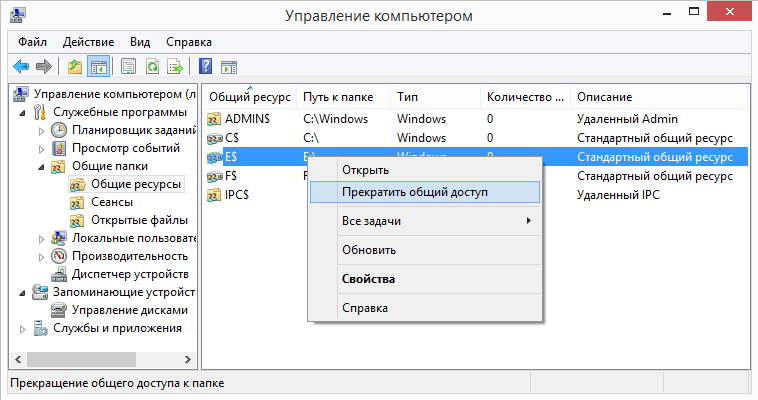

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

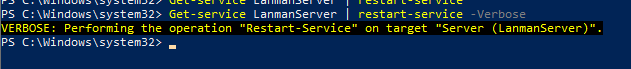

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

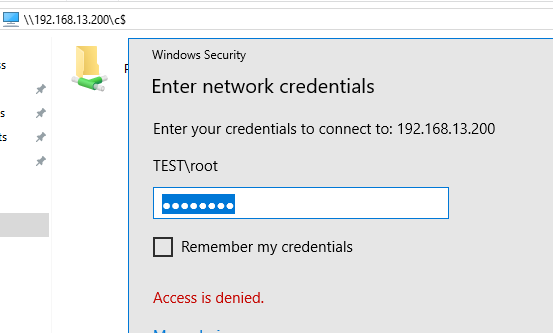

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Удаление административных шар в Windows

Общие файловые ресурсы или шары (shares) предназначены для того, чтобы предоставлять пользователям удаленный доступ к файлам. Большинство пользователей считает, что для предоставления доступа к своим файлам их необходимо предварительно ″расшарить″, однако это не совсем так.

Для того, чтобы посмотреть список уже имеющихся на компьютере шар, надо набрать Win+R и выполнить команду compmgmt.msc, затем в оснастке Управление компьютером (Computer Management) перейти в раздел Общие папки\Общие ресурсы (Shared folders\Shares). По умолчанию в любой ОС Windows присутствуют такие шары как ADMIN$ (C:\Windows), С$ (C:\), E$ (E:\), F$ (F:\) и так далее по количеству дисков в системе.

Это так называемые административные шары, доступ к которым имеют только члены группы локальных администраторов на компьютере. Будучи администратором (или зная его пароль) достаточно набрать в проводнике что-то типа \\«имя компьютера»\C$ и можно получить неограниченный доступ к файловой системе на удаленном компьютере.

Административные ресурсы очень удобны в плане администрирования, но с точки зрения безопасности являются дополнительной ″дырой″. Если вы серьезно относитесь к защите своих данных, то доступ к ним желательно отключить. Однако если просто удалить шару из оснастки управления компьютером, то после перезагрузки все вернется обратно.

Чтобы этого не произошло, необходимо открыть редактор реестра и перейти в раздел HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters. Для полного отключения административных шар надо добавить параметр типа DWORD с именем AutoShareWks и значением 0 (для рабочей станции) или параметр типа DWORD с именем AutoShareServer и значением 0 (для серверной ОС).

Также настройку можно произвести с помощью PowerShell, например:

Теперь после перезагрузки административные шары больше не появятся. Для их включения надо задать параметру AutoShareWks\AutoShareServer значение 1 либо удалить его из реестра.

Удаленный ipc что это

Full Member

кто нибудь может ясно объяснить, что это за ресурсы такие

за что ответственны, принцып работы (протокол, порты и т.д.)

как к ним осуществяется доступ

ну и вообще

Это административные «шары», доступ только из-под аккаунта администратора.

Добавьте или измените следующие значения:

Операционная система Параметр Тип Значение

Windows 2000 Server AutoShareServer REG_DWORD 0

Windows 2000 Professional AutoShareWks REG_DWORD 0

Однако, этот метод не уберёт sharing с IPC$. Для того что бы полностью избавиться от всех административных шарингов, создайте BAT или CMD файлик следующего содержания, и вставьте его в автозагрузку.

net share c$ /delete

net share d$ /delete

net share e$ /delete

.

.

net share admin$ /delete

net share ipc$ /delete

Ведущий Win2K FAQ на http://www.3Dnews.ru/

Алексей Шашков ака Lehmen»

Цитата:

| автозагрузка происходит после старта сервисов и некоторое время шары будет доступны. |

Цитата:

| Батник у меня не прокатывал в автозагрузке. создай текстовый файл с расширением REG, внутри впиши эти строки: Windows Registry Editor Version 5.00 Еще можно отрубить «Отложенные задания» и «Принтеры и факсы». Цитата:

Кстати, есть такая программка lansafety. Пригодится тем, кого ломает лазить ручками в реестр: ссылка на нее и еще полезные утилиты (оффсайт) | |

| Всего записей: 551 | Зарегистр. 03-03-2003 | Отправлено: 12:42 27-03-2003 | Исправлено: Horror32, 10:34 12-05-2016 |

|

|

| ||||

|

| ||||||

|

|

| ||||

|

| ||||

|

|

| ||||

|